题目链接:

https://pan.baidu.com/s/1hjoleZtLvDLl4IstUq2ruQ?pwd=9f3c

案件情况:

2021年7月12日,上午8点左右,警方接到被害人张某(张有财)报案,声称自己被敲诈数万元;经询问,张某被嫌疑人诱导裸聊,下载了某“裸聊”软件,导致自己的通讯录和裸聊视频被嫌疑人获取,对其进行敲诈,最终张某不堪重负,选择了报警;警方从张某提供的本人手机中(手机号为18805533089),定向采集到了该“裸聊”软件,通个裸聊APK软件的分析,警方找到了后台服务器地址,并调取了服务器镜像(web.E01),请各位取证工作者回答下列问题:

题目:

检材web.E01的操作系统版本是:

检材web.E01中,操作系统的内核版本是:

检材web.E01服务器中,最后一条操作命令为:

检材web.E01服务器中,远程连接服务所使用的端口号为:

该后台服务器中,在案发前,管理员最后一次登陆服务器的IP地址为:(答案格式111.111.111.111)

检材web.E01中,嫌疑人架设网站使用了何种工具架设了网站:

接上一题,请问架设网站的工具的登陆用户名为:

该后台网站对外提供服务所使用的端口号为:

该后台网站所使用的域名为(答案格式:www.abc.com):

请分析该网站的后台登陆地址的url为:

该网站后台所使用的数据库类型为:

该网站所使用的数据库的库名(database名)为:

该网站所使用的数据库的root密码为:

请计算/www/wwwroot/www.honglian7001.com/app目录下的文件"database.php"的SHA256值:

已知,该网站后台对于账号的密码采用加盐加密,该salt值为:

在对后台账号的密码加密处理过程中,后台一共计算几次MD5值:

请问,网站后台的创建时间最早的管理员账号为:

请综合分析并重构网站,本案中受害者张某的最后登陆IP是多少(答案格式111.111.111.111):

请综合分析并重构网站,本案中嫌疑人所掌握的后台共获取了多少设备记录:

请综合分析并重构网站,本案中受害者张某的手机型号在后台记录中显示为:

请综合分析并重构网站,本案中受害者张某的手机通讯录中,名为“许总”的电话号码为(不需要填写空格,答案格式:18811112222):

请综合分析并重构网站,分析该网站第一次用于诈骗活动的时间(填写到日,格式为:2000-01-01):

请综合分析并重构网站,分析该网站设定的邀请码为:

请综合分析并重构网站,分析该网站共记录的通信录数量为:

请综合分析并重构网站,分析最常登录后台的角色昵称为:

先前准备:

moba连接到服务器:

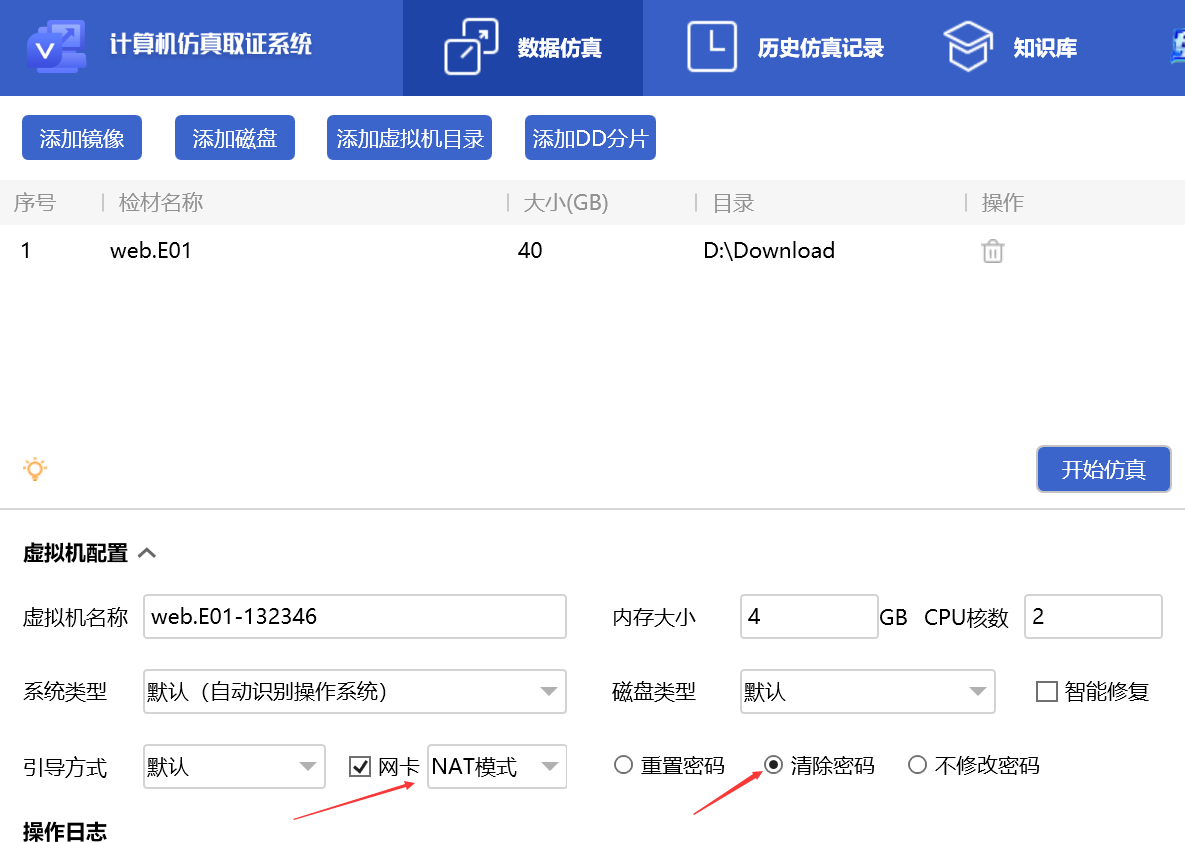

使用盘古石的计算机仿真取证系统将镜像仿真为虚拟机

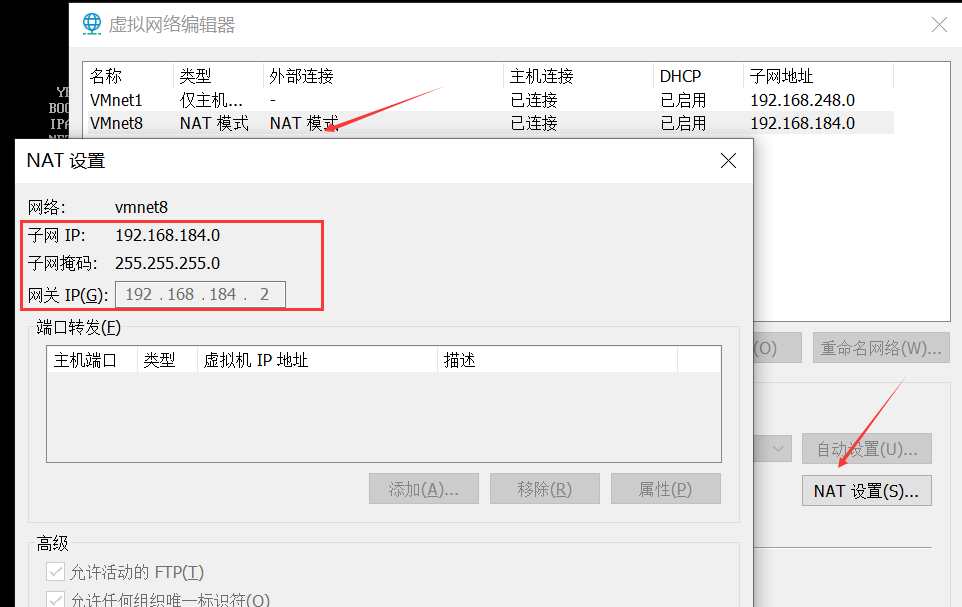

先查看本机VMware的虚拟网卡信息

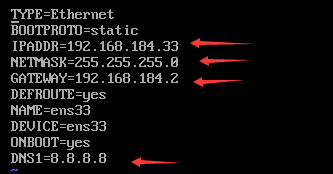

vi /etc/sysconfig/network-scripts/ifcfg-ens33,编辑服务器网络接口配置文件来配置服务器网络,将对应的信息更改为虚拟网卡上的信息

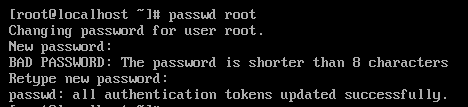

passwd root 将root密码更改为root,便于moba连接

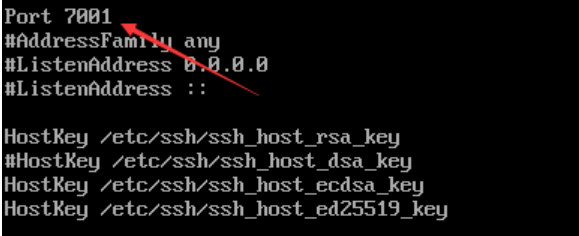

vi /etc/ssh/sshd_config,查看ssh配置信息,发现连接ssh端口为7001

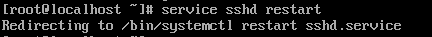

service sshd restart ,重启ssh服务

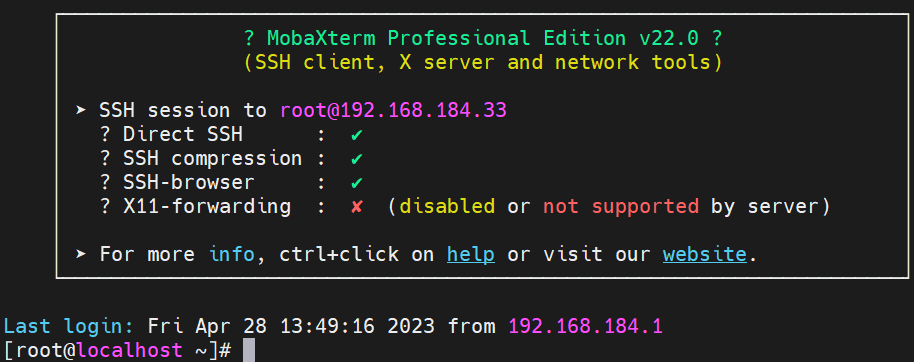

配置好moba ssh连接信息,成功连接到服务器

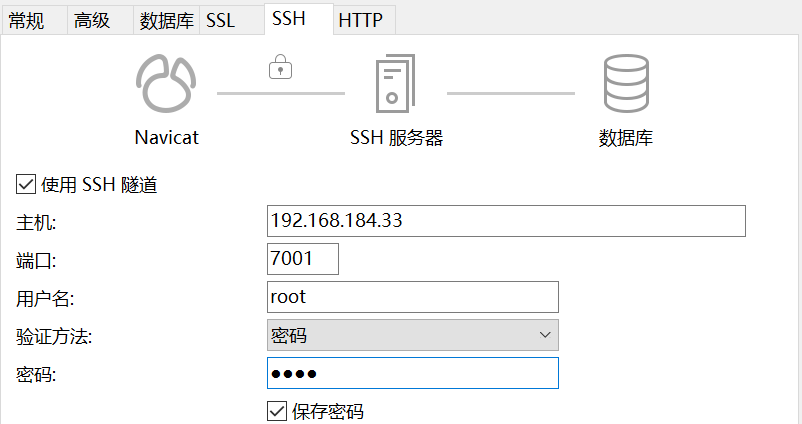

Navicat连接到数据库

查看服务器使用的数据库类型

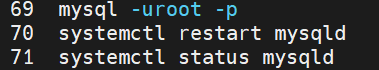

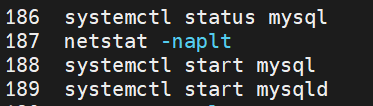

使用history查看服务器历史命令,发现有mysql登录以及重启操作,判定服务器使用的是mysql数据库

查找mysql登录账号及密码

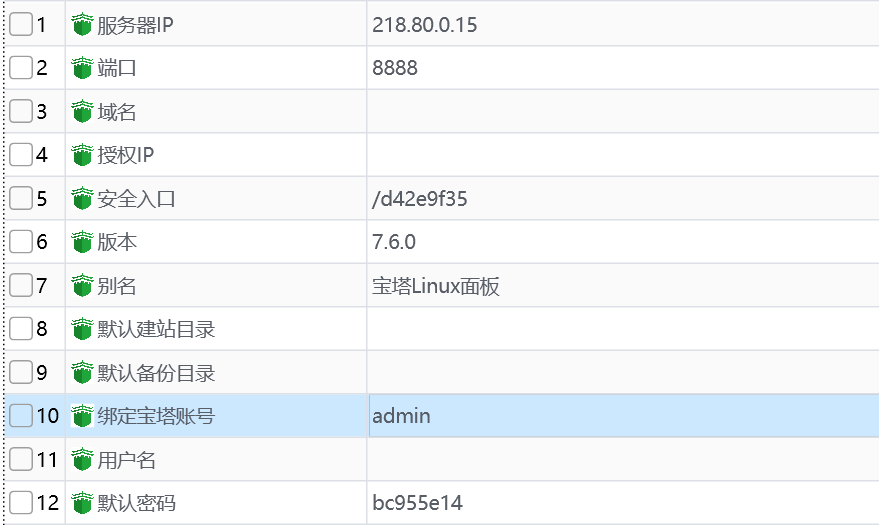

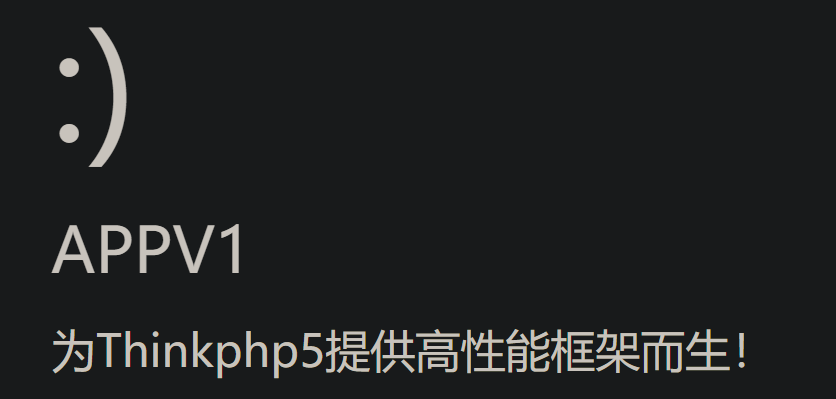

在一开始的取证系统中发现该服务器使用的网站管理工具为宝塔,

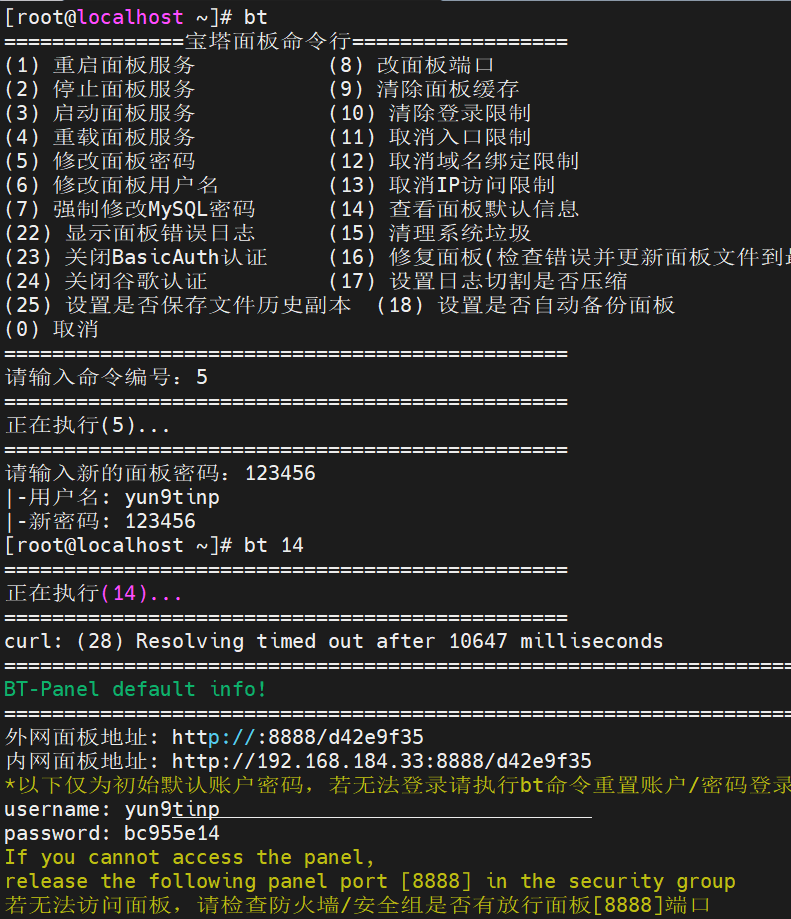

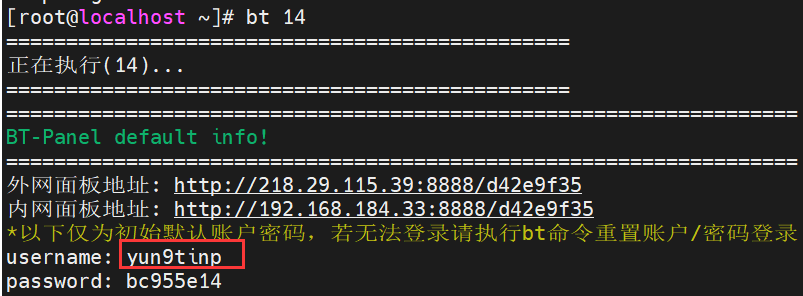

在终端使用bt命令查看宝塔信息,这里需要操作两件事情,一个是修改面板密码,一个是查看面板默认信息,

这里我把面板登录密码更改为 123456 ,并且知道了宝塔登录账号 yun9tinp 以及登录网址,http://192.168.184.33:8888/d42e9f35

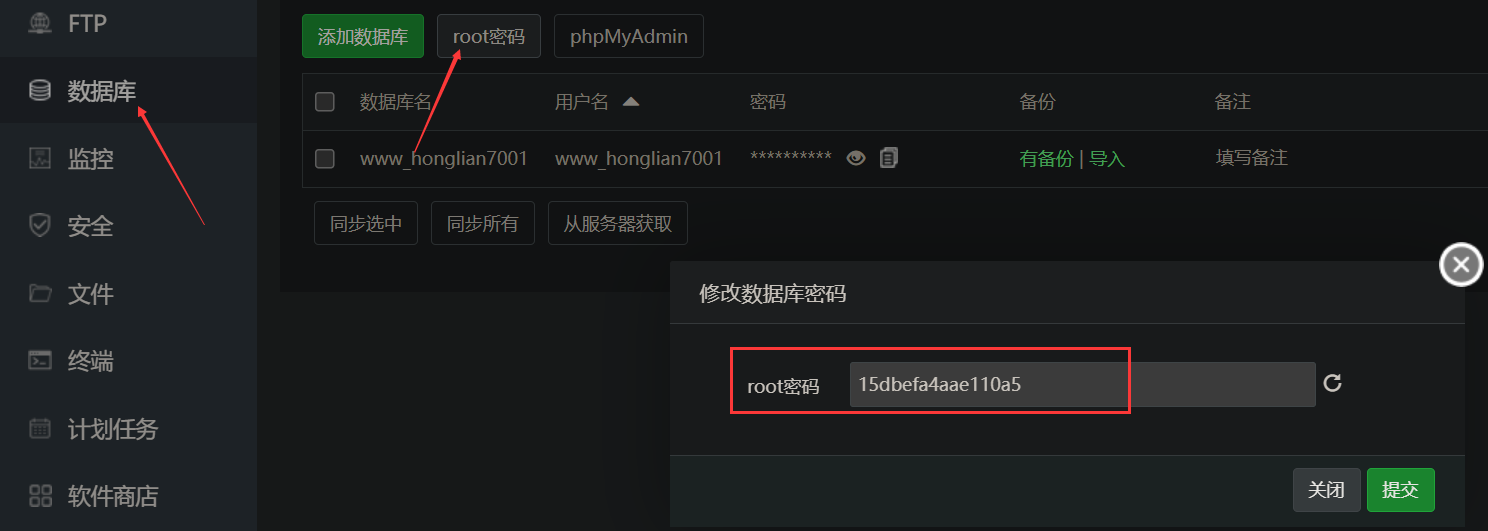

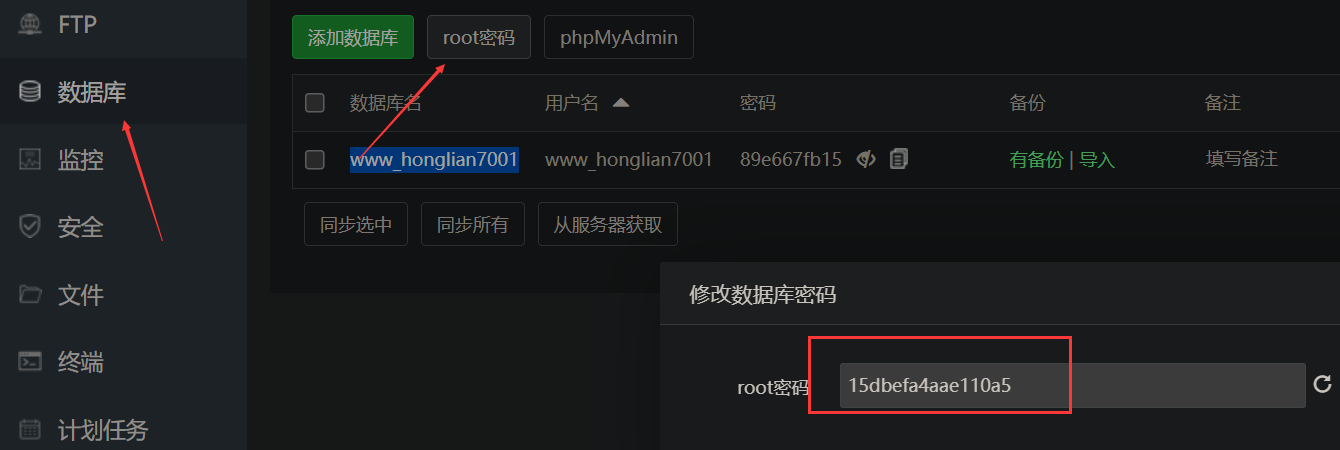

进入宝塔后台并成功登录宝塔面板,并发现数据库root账户的密码 为 15dbefa4aae110a5

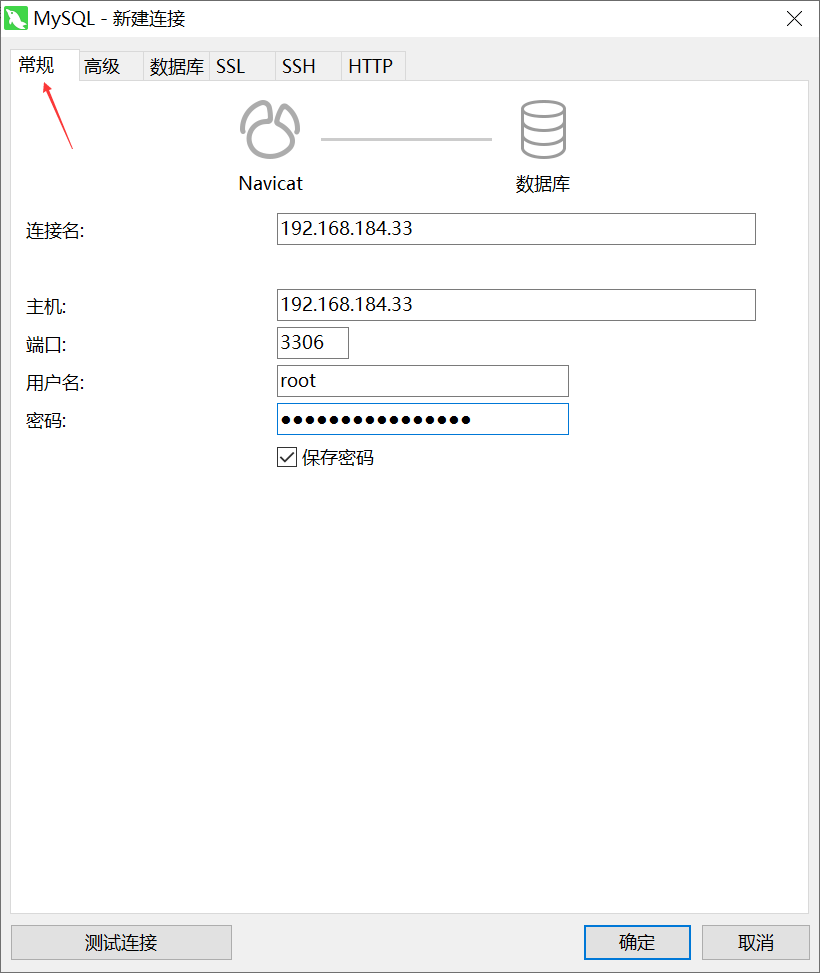

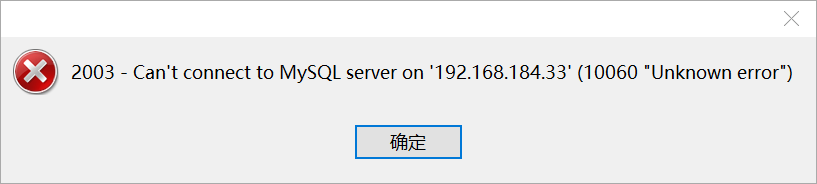

使用Navicat常规连接服务器数据库,无法连接,

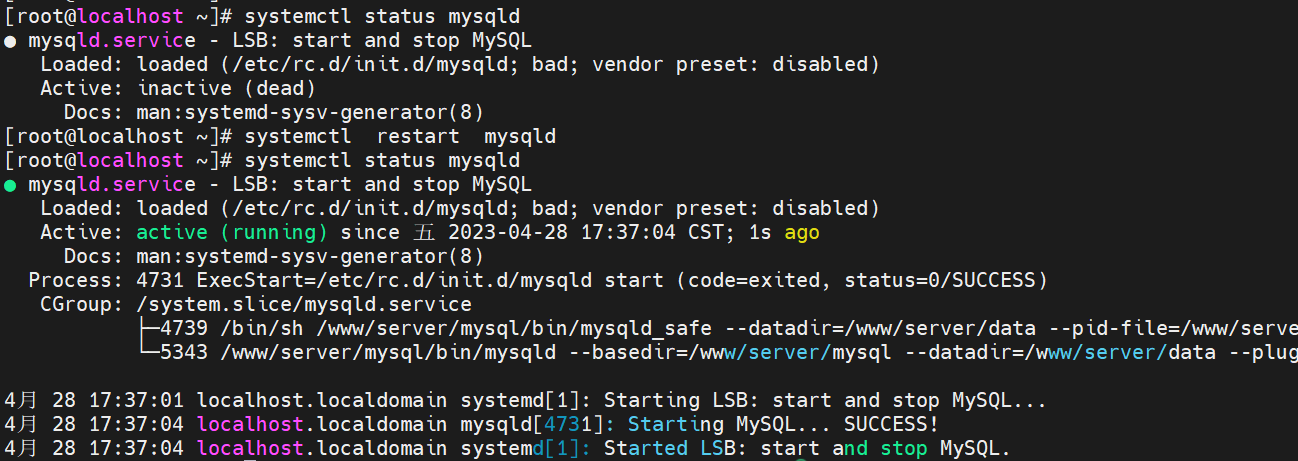

systemctl status mysqld 查看数据库状态,发现mysql已经dead了,systemctl restart mysqld 重启下mysql,再次查看其运行状态,发现已经是active了

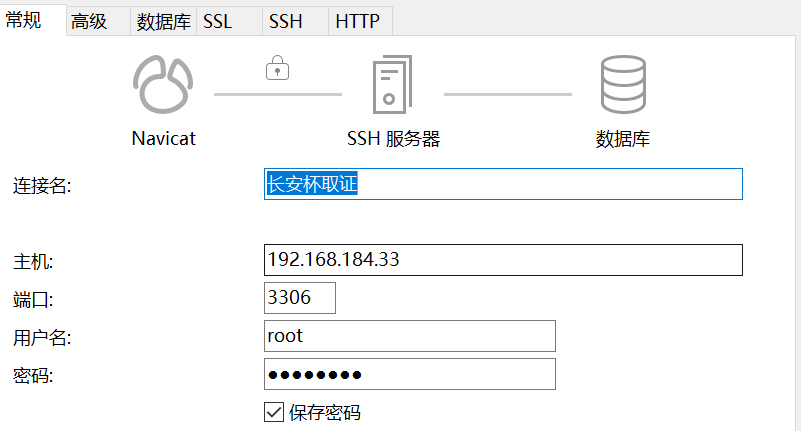

再次尝试用Navicat常规连接服务器mysql,这次还不行,但是学长却可以用常规方法连接。再试一下把常规连接信息填好,并且填好ssh连接的信息,保存。这次成功连接上了!!!

重构网站

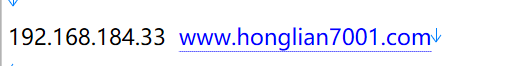

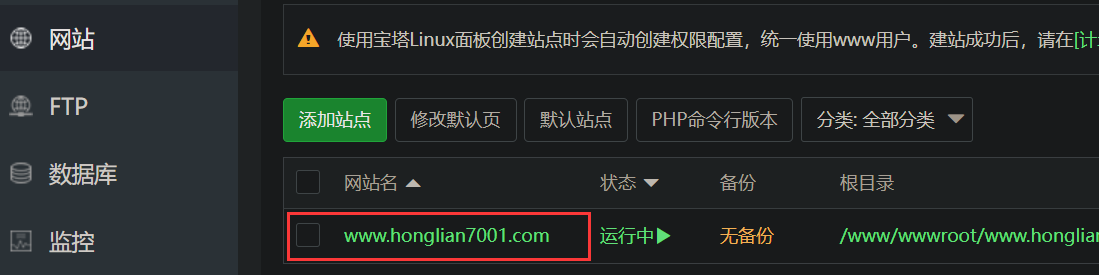

在宝塔面板-网站中看见网站的域名为 www.honglian7001.com

将服务器ip 192.168.184.33 及域名 www.honglian7001.com添加到hosts文件中,

要重构网站,查看服务器历史命令必不可少,从历史命令中看到以下比较重要的命令,依次执行,

1 | systemctl stop nginx |

重新访问 www.honglian7001.com 发现已经跟之前不一样了,

查看网站目录结构,访问www.honglian7001.com/admin ,进入到后台登录页面,但是我们不知道登录的账号密码

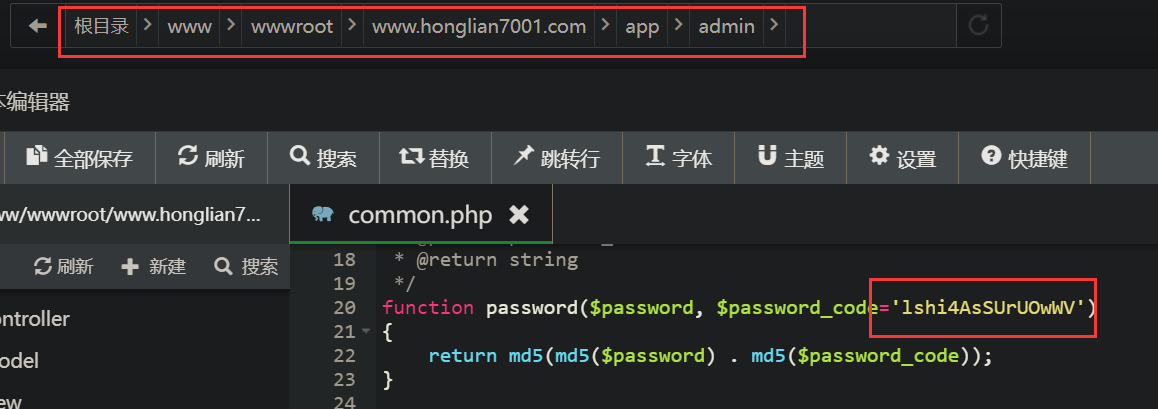

首先去宝塔页面将网站源码下载下来,然后在 www.honglian7001.com_Rnk8S6\www.honglian7001.com\app\admin\common.php 文件中可发现用户密码加密函数,源码如下,

1 | function password($password, $password_code='lshi4AsSUrUOwWV') |

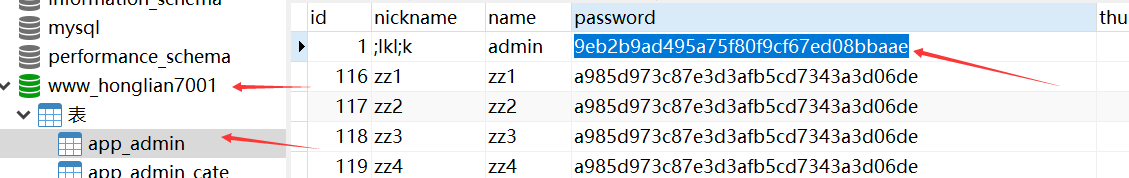

根据加密函数,我们可以自己按照该规则生成一个密码为“123456”的加密值 9eb2b9ad495a75f80f9cf67ed08bbaae ,然后去 www.honglian7001 数据库中的 app_admin 表中将admin用户的密码替换掉,这样我们就将admin用户的密码更改为 123456

1 |

|

使用 admin:123456 登录后台登录窗口,完美登录!!!

下面就可以开心愉快地做题喽!

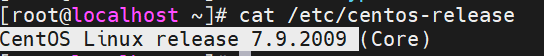

检材web.E01的操作系统版本是:CentOS Linux release 7.9.2009

cat /etc/centos-release ,得到操作系统版本

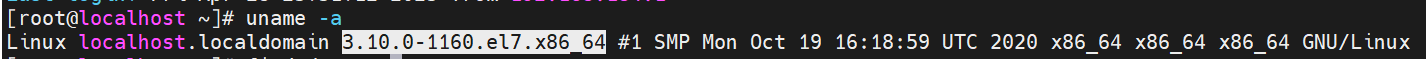

检材web.E01中,操作系统的内核版本是:3.10.0-1160.el7.x86_64

uname -a ,查看内核版本

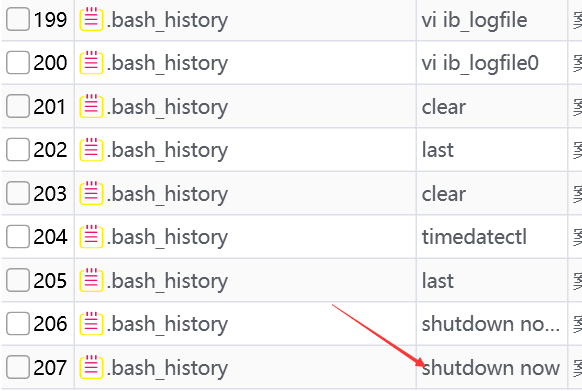

检材web.E01服务器中,最后一条操作命令为:shutdown now

这个需要去取证分析系统中查看,因为在终端里查看,历史命令包括我们配置网络时使用的命令

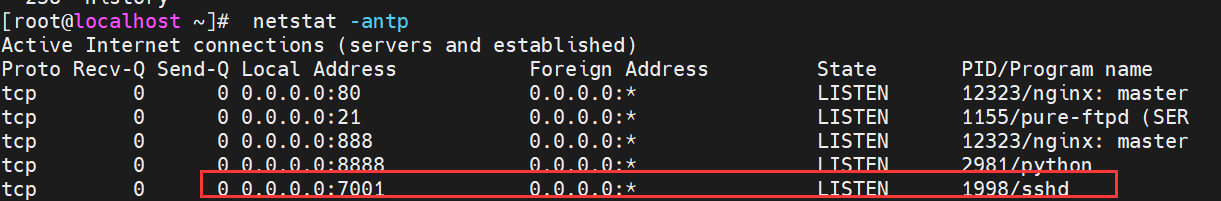

检材web.E01服务器中,远程连接服务所使用的端口号为:7001

netstat -antp ,查看服务器中使用端口,ssh端口为7001,说明管理员将ssh默认端口更改了

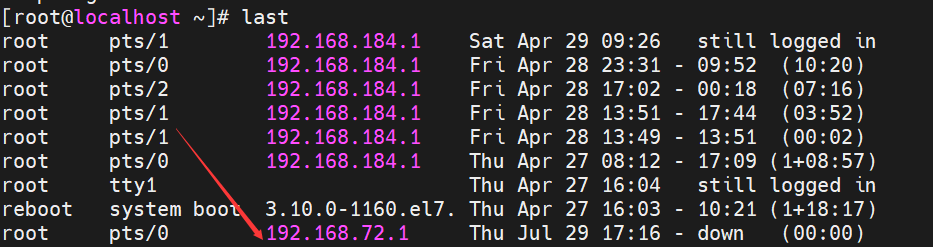

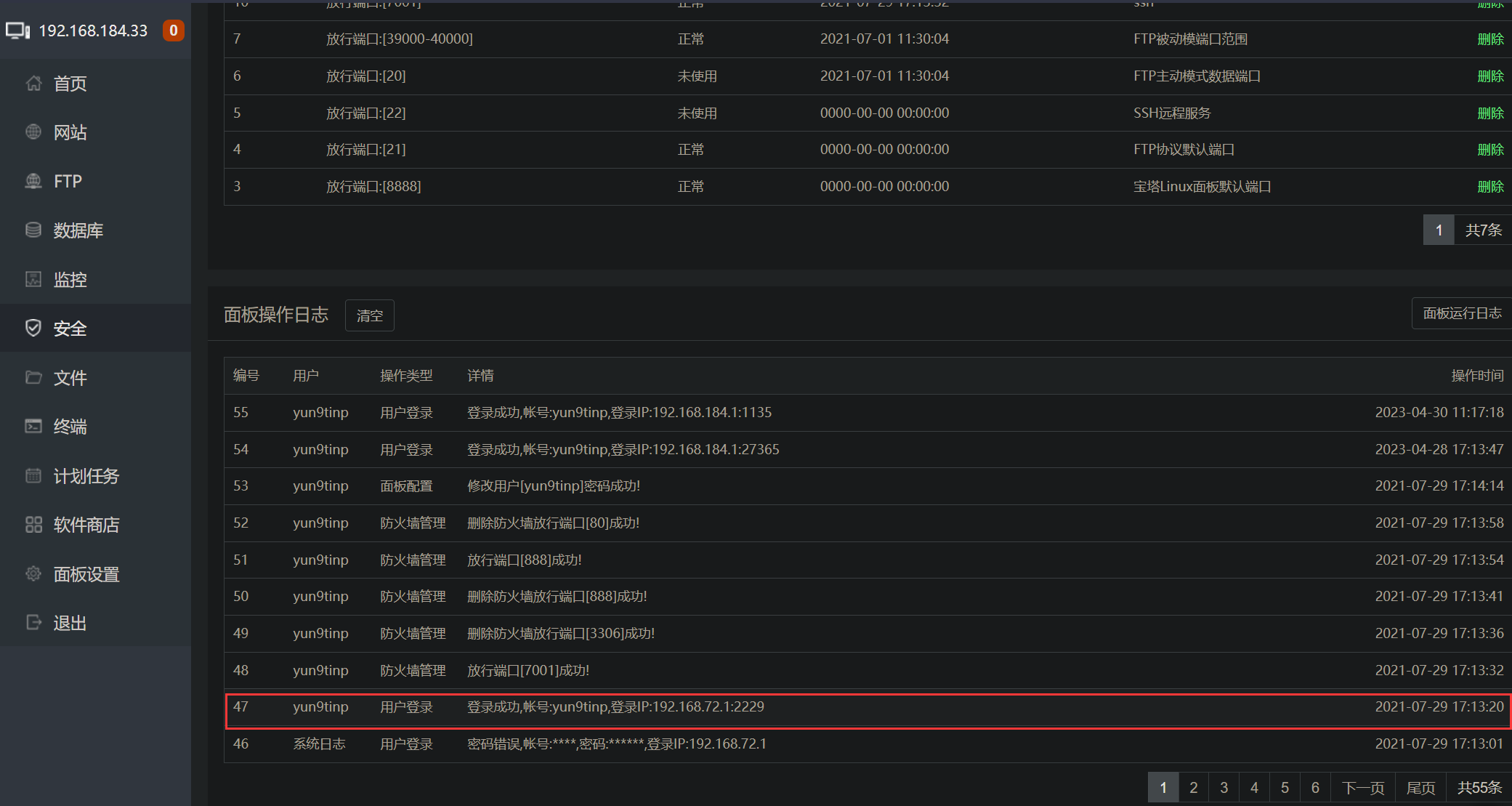

该后台服务器中,在案发前,管理员最后一次登陆服务器的IP地址为(答案格式111.111.111.111):192.168.72.1

last 命令查看登录信息,发现管理员最后一次登录的ip地址

检材web.E01中,嫌疑人架设网站使用了何种工具架设了网站:宝塔

在计算机取证分析系统中,可以看到有宝塔面板的信息

接上一题,请问架设网站的工具的登陆用户名为:yun9tinp

bt 14 ,命令查看面板默认信息,可以查看到用户名

该后台网站对外提供服务所使用的端口号为:8888

这里说的对外提供服务,我理解的是宝塔面板后台,从第7题答案就能做出来

该后台网站所使用的域名为(答案格式:www.abc.com):***

www.honglian7001.com***直接去宝塔管理页面查看网站信息

请分析该网站的后台登陆地址的url为:暂定

这个后台我不太理解是宝塔还是网站的后台登录URL,不过这两个URL都是可以找到的

宝塔后台登录URL:

http://192.168.184.33:8888/d42e9f35网站后台登录URL:

http://www.honglian7001.com/admin/common/login.shtml该网站后台所使用的数据库类型为:mysql

这个题目在之前分析history命令的时候就发现了,

当然也可以直接使用

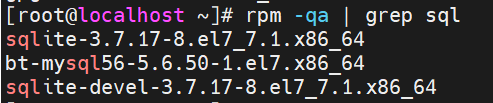

rpm -qa | grep sql命令查看服务器安装了哪些服务,

有mysql,有sqlite,然后结合历史命令可得网站使用的数据库就是mysql

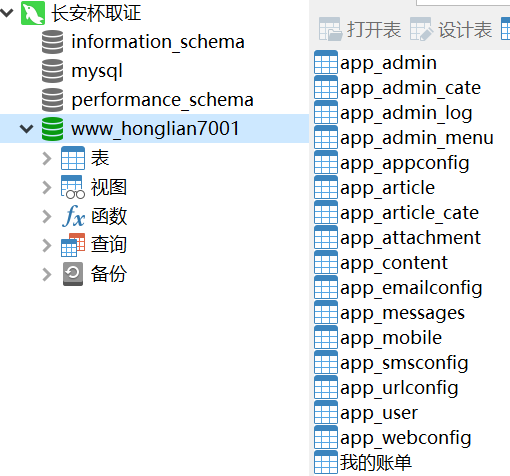

该网站所使用的数据库的库名(database名)为:www_honglian7001

去宝塔面板的数据库中查看

该网站所使用的数据库的root密码为:15dbefa4aae110a5

去宝塔数据库中的root密码查看

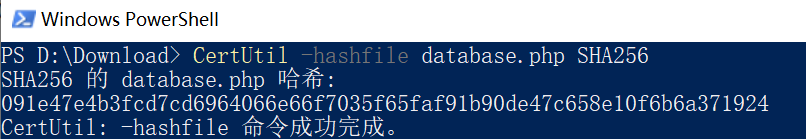

请计算/www/wwwroot/www.honglian7001.com/app目录下的文件"database.php"的SHA256值:***091e47e4b3fcd7cd6964066e66f7035f65faf91b90de47c658e10f6b6a371924***

将该文件下载下来,使用

CertUtil -hashfile database.php SHA256命令计算文件SHA256值

已知,该网站后台对于账号的密码采用加盐加密,该salt值为:lshi4AsSUrUOwWV

去宝塔中查看网站文件,就可以找到网站登录密码加密规则源码

在对后台账号的密码加密处理过程中,后台一共计算几次MD5值:3

从第15题的结果分析,后台总共计算3次MD5值

请问,网站后台的创建时间最早的管理员账号为:yun9tinp

宝塔中查看登录用户历史信息,可以找到最早登录的管理员账号

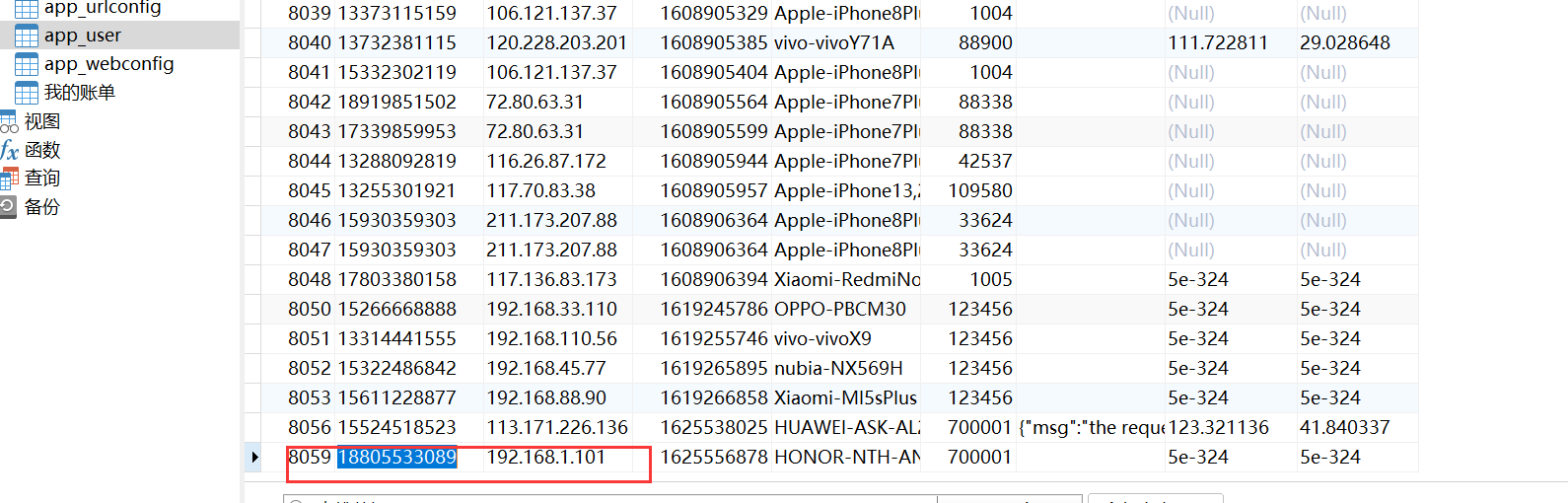

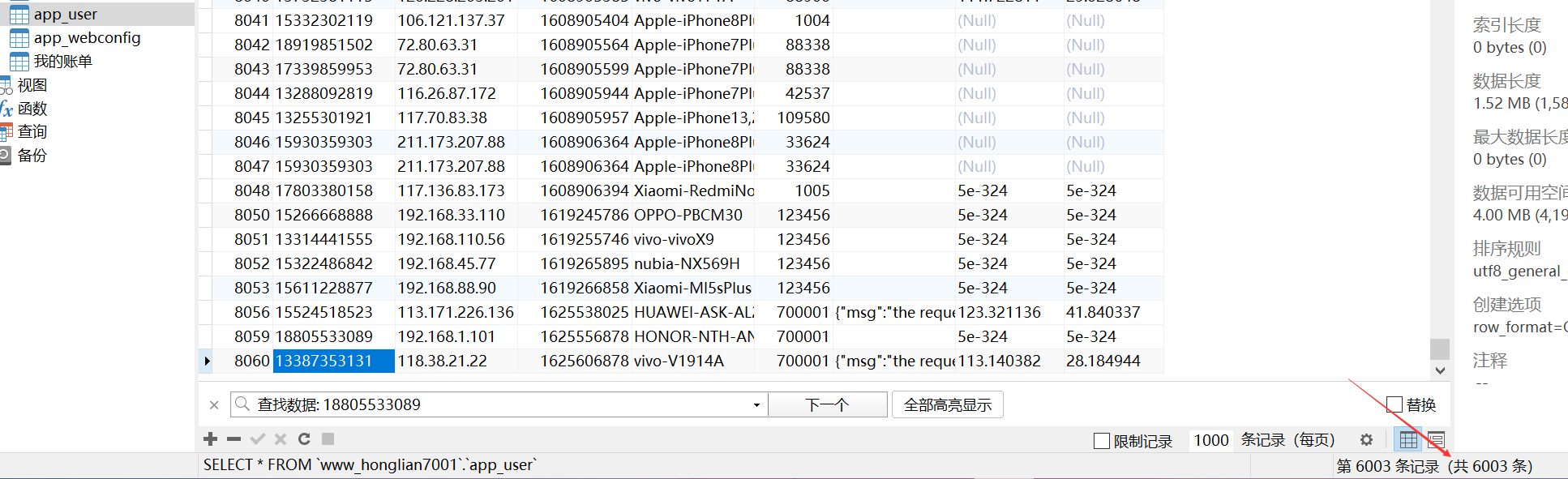

请综合分析并重构网站,本案中受害者张某的最后登陆IP是多少(答案格式111.111.111.111):192.168.1.101

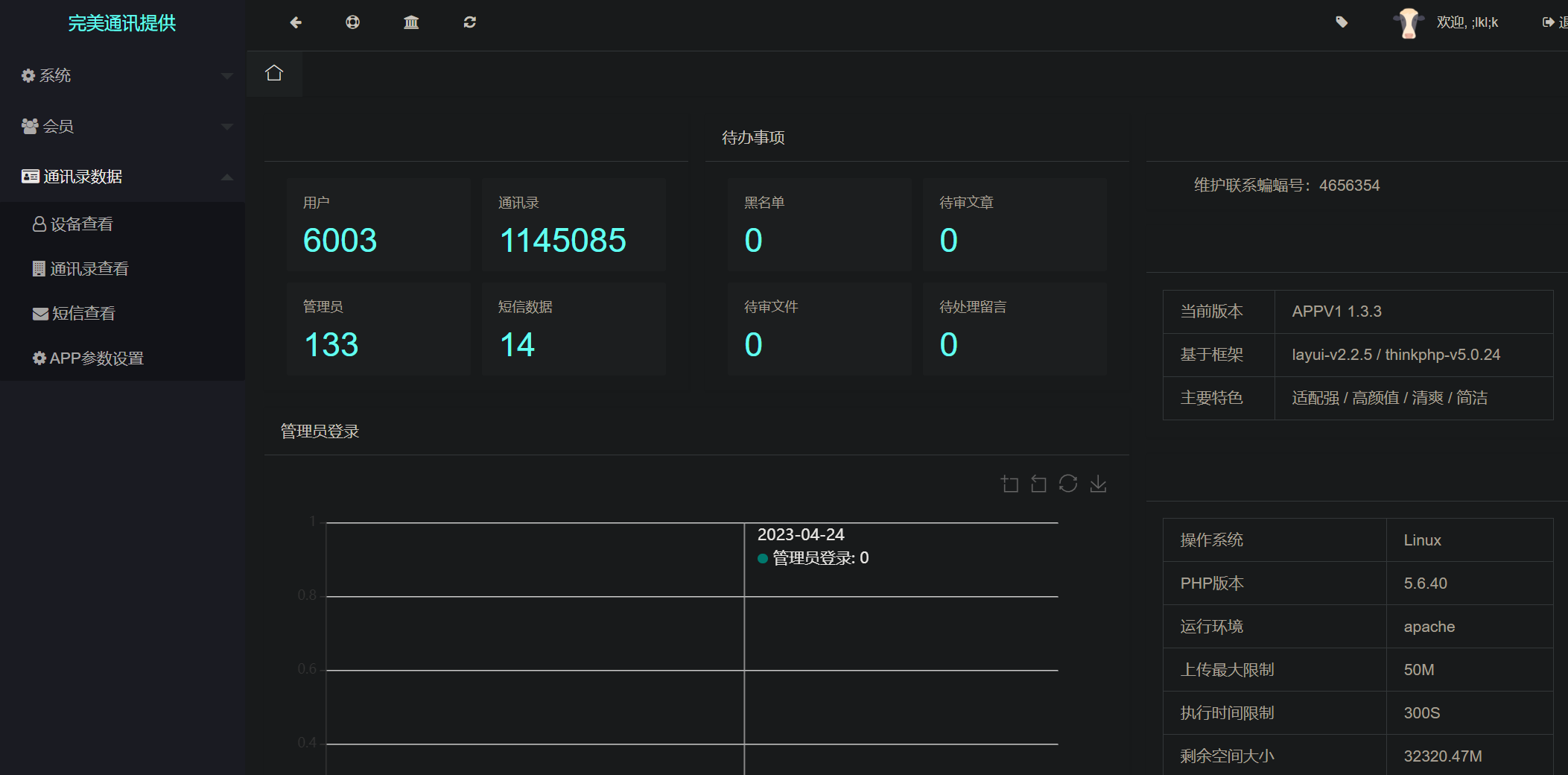

请综合分析并重构网站,本案中嫌疑人所掌握的后台共获取了多少设备记录:6003

根据第18题,可以看到 app_user 表中的用户设备记录总共6003条

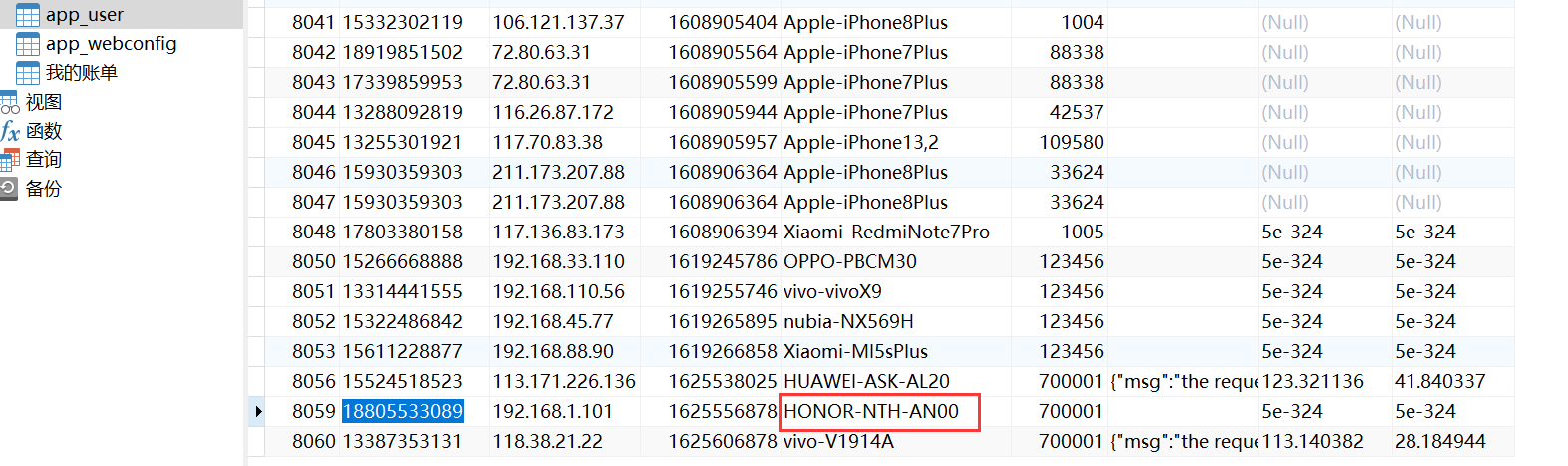

请综合分析并重构网站,本案中受害者张某的手机型号在后台记录中显示为:HONOR-NTH-AN00

仍然是根据第18题,可以看到受害者的手机型号

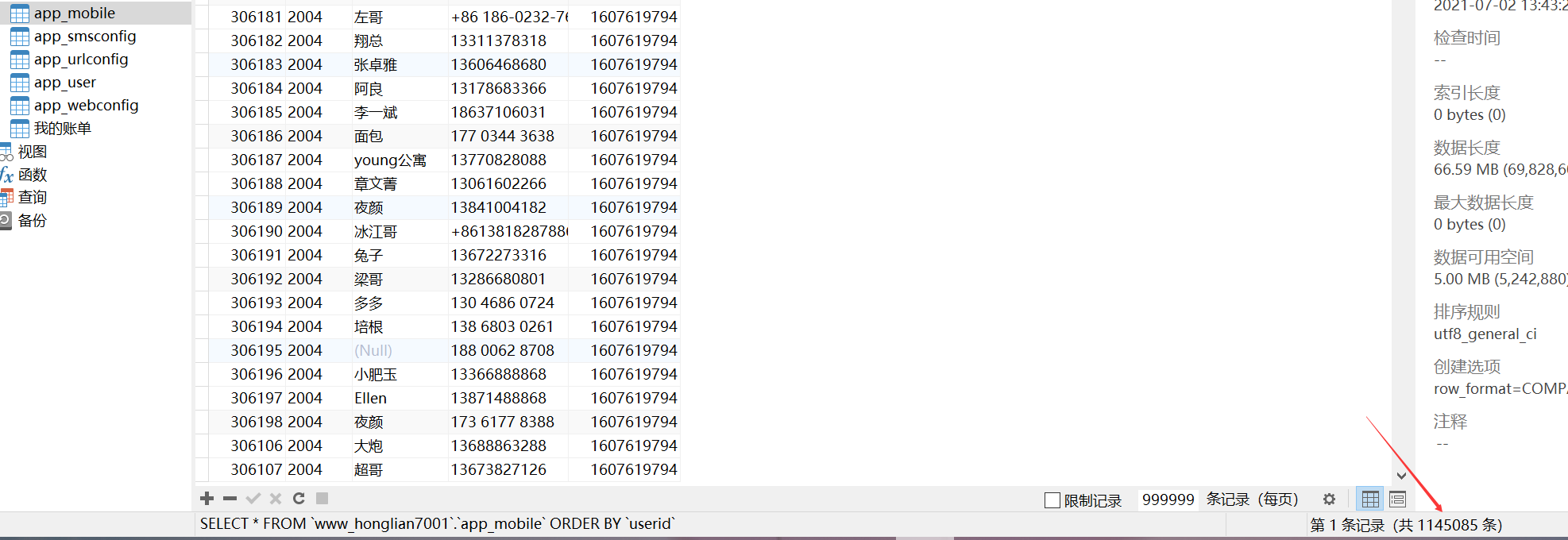

请综合分析并重构网站,本案中受害者张某的手机通讯录中,名为“许总”的电话号码为(不需要填写空格,答案格式:18811112222):139 1796 5858

在第20题中可以看到受害者张某的用户id为 8059,然后在网站中app_mobile表中根据 user_id 查询受害人手机中的通讯录中叫“许总”的电话

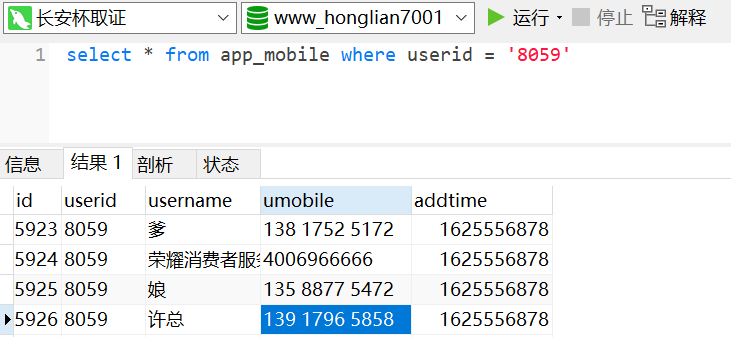

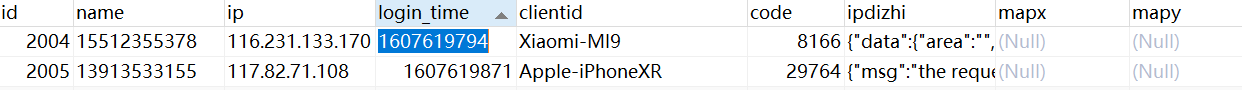

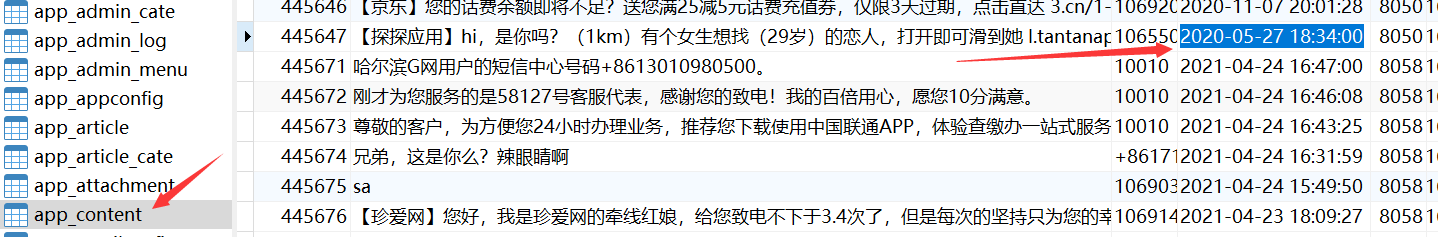

请综合分析并重构网站,分析该网站第一次用于诈骗活动的时间(填写到日,格式为:2000-01-01):2020-05-27

查看app_user表,降序排列 login_time ,发现最早登录的时间戳为

1607619794, 时间戳转换为北京时间为

时间戳转换为北京时间为 2020-12-11

但是这就是网站第一次诈骗时间吗?不一定的,还需要看一遍数据库中其他地方的诈骗时间,进行比较

在app_content 表中发现有条诈骗信息的发送时间为

2020-05-27,这个比2020-12-11更早,所以正确答案应该是前者

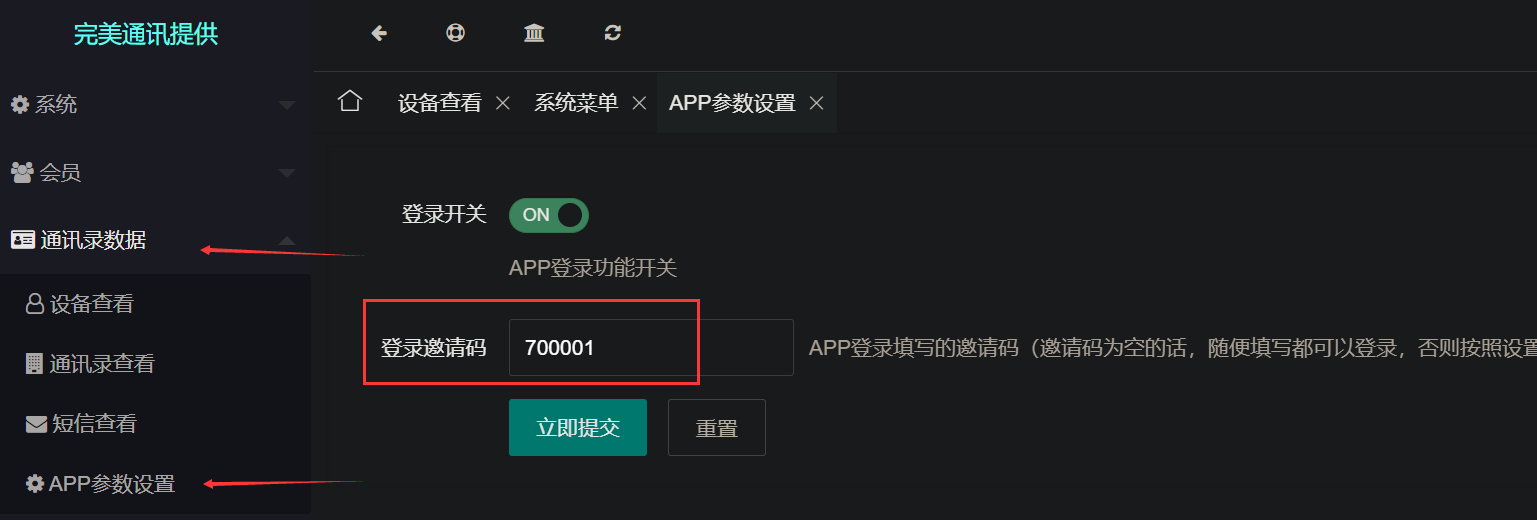

请综合分析并重构网站,分析该网站设定的邀请码为: 700001

登录到网站后台,就可以看到网站设定的邀请码了

请综合分析并重构网站,分析该网站共记录的通信录数量为:1145085

从app_mobile表中可以看到通讯录总数量

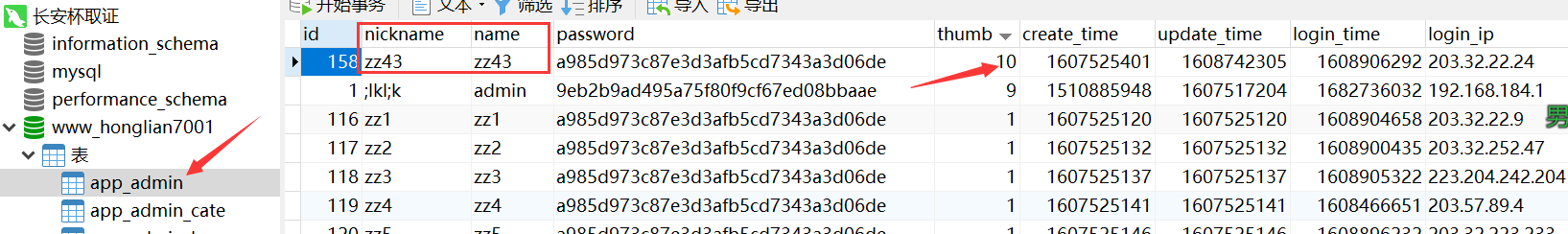

请综合分析并重构网站,分析最常登录后台的角色昵称为:zz43

在app_admin 表中将thumb进行降序排列,第一个就是登录次数最多的用户信息,可看到其用户名